- 动态与公告

- 新手指引

- 产品简介

- 购买指南

- 操作指南

- 最佳实践

- 故障处理

- API 文档

- History

- Introduction

- API Category

- Making API Requests

- Access Control APIs

- AddNatAcRule

- DescribeNatAcRule

- ModifyNatAcRule

- ModifyEnterpriseSecurityDispatchStatus

- ModifyTableStatus

- ModifySequenceRules

- ModifyAllRuleStatus

- ModifyAcRule

- DescribeTableStatus

- DescribeRuleOverview

- DescribeAcLists

- CreateAcRules

- SetNatFwDnatRule

- ExpandCfwVertical

- DescribeNatFwVpcDnsLst

- DescribeNatFwInstancesInfo

- DescribeNatFwInstance

- DescribeNatFwInfoCount

- AddAcRule

- Enterprise Security Group APIs

- Firewall Status APIs

- Intrusion Defense APIs

- Other APIs

- DescribeBlockIgnoreList

- ModifyStorageSetting

- ModifyNatSequenceRules

- DescribeGuideScanInfo

- ModifyBlockTop

- DescribeUnHandleEventTabList

- DescribeTLogIpList

- DescribeTLogInfo

- DescribeBlockStaticList

- DescribeBlockByIpTimesList

- SetNatFwEip

- ModifyResourceGroup

- ModifyNatFwSwitch

- ModifyNatFwReSelect

- ModifyAssetScan

- DescribeSourceAsset

- DescribeNatFwInstanceWithRegion

- DeleteVpcInstance

- DeleteResourceGroup

- CreateNatFwInstance

- DescribeResourceGroupNew

- CreateNatFwInstanceWithDomain

- DescribeIPStatusList

- Data Types

- Error Codes

- 常见问题

- CFW 政策

- 动态与公告

- 新手指引

- 产品简介

- 购买指南

- 操作指南

- 最佳实践

- 故障处理

- API 文档

- History

- Introduction

- API Category

- Making API Requests

- Access Control APIs

- AddNatAcRule

- DescribeNatAcRule

- ModifyNatAcRule

- ModifyEnterpriseSecurityDispatchStatus

- ModifyTableStatus

- ModifySequenceRules

- ModifyAllRuleStatus

- ModifyAcRule

- DescribeTableStatus

- DescribeRuleOverview

- DescribeAcLists

- CreateAcRules

- SetNatFwDnatRule

- ExpandCfwVertical

- DescribeNatFwVpcDnsLst

- DescribeNatFwInstancesInfo

- DescribeNatFwInstance

- DescribeNatFwInfoCount

- AddAcRule

- Enterprise Security Group APIs

- Firewall Status APIs

- Intrusion Defense APIs

- Other APIs

- DescribeBlockIgnoreList

- ModifyStorageSetting

- ModifyNatSequenceRules

- DescribeGuideScanInfo

- ModifyBlockTop

- DescribeUnHandleEventTabList

- DescribeTLogIpList

- DescribeTLogInfo

- DescribeBlockStaticList

- DescribeBlockByIpTimesList

- SetNatFwEip

- ModifyResourceGroup

- ModifyNatFwSwitch

- ModifyNatFwReSelect

- ModifyAssetScan

- DescribeSourceAsset

- DescribeNatFwInstanceWithRegion

- DeleteVpcInstance

- DeleteResourceGroup

- CreateNatFwInstance

- DescribeResourceGroupNew

- CreateNatFwInstanceWithDomain

- DescribeIPStatusList

- Data Types

- Error Codes

- 常见问题

- CFW 政策

本文结合实际的云上环境,介绍云防火墙是如何防御常见的挖矿蠕虫攻击行为,主要从防御、检测以及入侵后如何快速止血三个方面来做介绍。

限制条件

挖矿蠕虫行为的防御是通过云防火墙的入侵防御模块来实现的,目前 IPS 版、高级版、企业版和旗舰版均支持入侵防御功能,可以防御挖矿攻击。但是常见挖矿攻击的方向是由内网主机感染了木马、僵尸网络等病毒后,再向互联网发起的,为了能够准确定位到内网风险主机,需要开启 NAT 边界防火墙功能,因此建议云防火墙版本为高级版、企业版或旗舰版。

挖矿蠕虫的传播原理

挖矿蠕虫主要是依靠网络的漏洞来进行传播的,漏洞一般分为通用型漏洞和 0 DAY/N DAY 漏洞。

通用漏洞利用

挖矿蠕虫通常会利用应用程序或者网站上广泛存在的通用漏洞(如代码缺陷、配置错误、业务系统弱密码等),在互联网上面发起持续的扫描和攻击行为,以达到感染主机的目的。利用通用型漏洞常见的攻击方式主要有:SSH/RDP 口令暴力破解、命令注入攻击、撞库攻击、Webshell 通信、外联黑主机等。常见通用漏洞入侵方式如下表所示:

入侵类型 | 代表家族 | 典型入侵方式 |

暴力破解类 | MyKingsMrbMinerLoggerMinerGuardMinerDDG RDPMiner | MongoDB 爆破 |

| | SSH 爆破 |

| | Tomcat 爆破 |

| | MySQL 爆破 |

| | PostgreSQL爆破 |

| | SQLServer 爆破 |

| | FTP 爆破 |

| | RDP 爆破 |

| | SMB 爆破 |

| | Telnet 爆破 |

| | |

0 DAY/N DAY漏洞利用

爆发 0 DAY或者 N DAY漏洞后,如果漏洞暂时处于没有修复的窗口期,极易导致大规模扩散感染,对程序或者业务的破坏性比较大。

常见的 0 DAY/N DAY 漏洞主要有:WebLogic 漏洞利用、反序列化漏洞利用、永恒之蓝、Tomcat 远程代码执行漏洞等。

常见的 0 DAY/N DAY 漏洞利用入侵方式如下表所示:

入侵类型 | 代表家族 | 典型入侵方式 |

系统漏洞 | WannaMine | MS17-010永恒之蓝(CVE-2017-0143) |

应用漏洞 | 8220MinerBashMinerkworkersMinerTraceMinerCarbonMiner | Confluence 远程代码执行漏洞(CVE-2021-26084) |

| | Confluence 远程命令执行(CVE-2019-3396) |

| | Gitlab exiftool 远程命令执行漏洞(CVE-2021-22205) |

| | Apache NIFI 远程代码执行漏洞(CVE-2020-9491) |

| | 用友 NC 远程代码执行漏洞(CNVD-2021-30167) |

| | Docker Remote API 未授权访问漏洞(CVE-2019-17671) |

| | YAPI 远程代码执行漏洞 |

组件漏洞 | JumaMinerH2Minertellyouthepass | Log4j2 远程代码执行漏洞(CVE-2021-44228) |

| | Jenkins 未授权命令执行漏洞(CVE-2017-1000353) |

| | Weblogic 远程执行漏洞(CVE-2021-2109) |

| | Hadoop Yarn 未授权访问漏洞 |

云防火墙防御挖矿蠕虫的原理

云防火墙通过对流经的流量做实时的检测,如果发现流量中携带挖矿蠕虫等恶意特征,能够自动进行阻断,实现防御挖矿蠕虫病毒的目的,具体体现在这两个方面:

通用型漏洞的防御

通用型漏洞攻击往往通过 RDP/SSH 暴力破解、系统命令注入等方式来进行的,对于这类攻击行为可通过云防火墙入侵防御中的基础防御模块来防护。基础防御内置了腾讯云平台长期攻防实战中积累的入侵检测规则,覆盖常见网络攻击类型和恶意代码。如下所示:

开启基础防御功能来防御通用漏洞挖矿蠕虫的攻击,具体的开启方式如下:

1. 登录 云防火墙控制台,在左侧导航中,单击入侵防御。

2. 在入侵防御页面,单击

说明

观察模式检测到挖矿蠕虫行为不会自动拦截,会记录到告警中心。

拦截模式中威胁情报模块支持自动拦截违规外联行为,基础防御模块支持自动拦截高置信度的告警。

严格模式中威胁情报和基础防御模块检测到的任何告警均会自动拦截,或者是自动添加封禁列表。

0 DAY/N DAY漏洞的防御

一些热门 0 Day、N Day 漏洞修复不及时,被挖矿蠕虫利用感染的风险较大。云防火墙利用腾讯云情报中心实时获取漏洞情报,可及时发现关于 0 Day、N Day 的漏洞,并且能第一时间获取漏洞 POC,并落地形成虚拟补丁规则库,在与黑客的攻防对抗中占得时间先机。如下所示:

开启虚拟补丁开关来防御 0 DAY/N DAY 漏洞的挖矿蠕虫攻击,具体操作如下:

1. 登录 云防火墙控制台,在左侧导航中,单击入侵防御。

2. 在入侵防御页面,单击

3. 在 入侵防御日志页面,可以查看入侵日志详情。

云防火墙检测挖矿蠕虫的原理

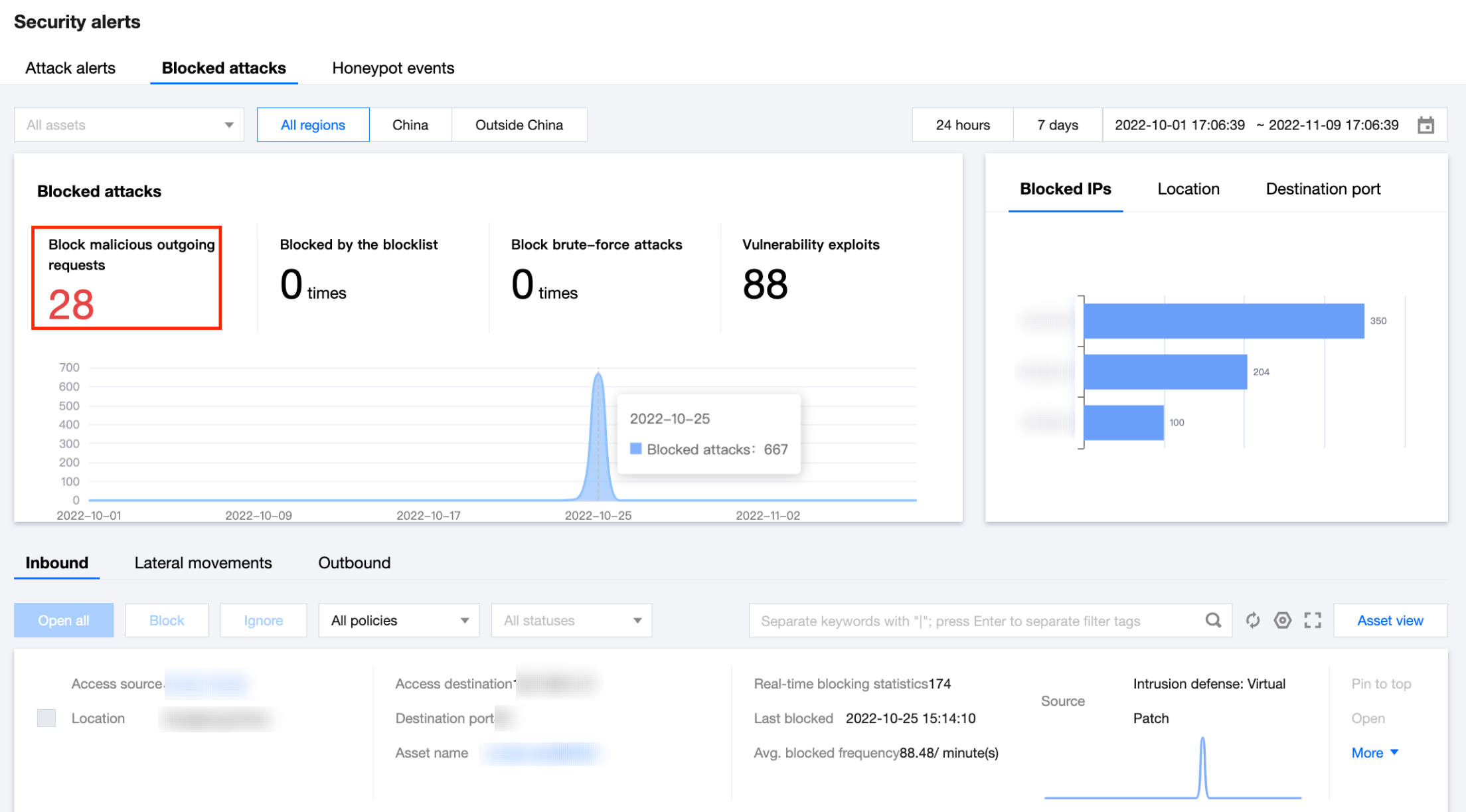

腾讯云威胁情报能够实时检测到恶意外联的流量,内置腾讯安全全网威胁情报检测,对于恶意源 IP、危险域名的访问流量,进行精准识别,秒级自动更新。不管是公网资产或者是内网资产,对于流经云防火墙的流量都会进行检测,如果检测到有挖矿蠕虫攻击流量,则会将主机标记为失陷主机,展示在 告警中心。

入侵后如何利用云防火墙快速止血

如果服务器已经被挖矿蠕虫成功入侵,可以利用云防火墙快速定位风险主机,再利用云镜针对感染挖矿蠕虫的主机做查杀,从而避免被黑客恶意上传文件、造成信息泄露等风险。

对于公网资产,云防火墙的互联网边界能够识别,如果是公网资产中了挖矿蠕虫,威胁情报能够第一时间定位到是哪个资产,并能够自动拦截。

对于私网资产,这类资产需要经过地址转换才能访问互联网,云防火墙只能定位到转换后的公网地址,因此如果私网资产感染了挖矿蠕虫,需要将私网资产加入到 NAT 边界防火墙,告警中心会提示转换后的公网 IP 访问了矿池的 IP 或者域名,再根据矿池的 IP 或者域名到 NAT 边界防火墙的流量日志中,查询是哪台私网资产发生挖矿蠕虫行为,达到定位源主机的目的。

主动配置访问控制规则拦截。当入侵防御检测到是哪台主机向互联网发起了挖矿行为,如果是公网资产,可以在 访问控制 > 互联网边界规则 > 出站规则中,配置拦截规则。

如果是私有网络资产,可以在 访问控制 > NAT 边界规则 > 出向规则中,配置拦截规则。

是

是

否

否

本页内容是否解决了您的问题?