- 动态与公告

- 产品简介

- 购买指南

- 快速入门

- 操作指南

- 软件相关说明

- 实践教程

- 故障处理

- API 文档

- History

- Introduction

- API Category

- Asset Management APIs

- DescribeAssetMachineList

- DescribeAssetMachineDetail

- DescribeAssetUserList

- DescribeAssetUserInfo

- DescribeAssetPortInfoList

- DescribeAssetProcessInfoList

- DescribeAssetAppList

- DescribeAssetAppProcessList

- DescribeAssetDatabaseList

- DescribeAssetDatabaseInfo

- DescribeAssetWebAppList

- DescribeAssetWebServiceInfoList

- DescribeAssetWebAppPluginList

- DescribeAssetWebServiceProcessList

- DescribeAssetWebFrameList

- DescribeAssetWebLocationList

- DescribeAssetWebLocationInfo

- DescribeAssetJarList

- DescribeAssetJarInfo

- DescribeAssetInitServiceList

- DescribeAssetPlanTaskList

- DescribeAssetCoreModuleList

- DescribeAssetCoreModuleInfo

- DescribeAssetSystemPackageList

- SyncAssetScan

- DescribeAssetRecentMachineInfo

- DescribeAssetMachineTagTop

- DescribeAssetLoadInfo

- DescribeAssetTypeTop

- ExportAssetRecentMachineInfo

- DescribeMachineGeneral

- DescribeMachineRegions

- DescribeMachineOsList

- DescribeMachineLicenseDetail

- DescribeMachinesSimple

- DescribeDirectConnectInstallCommand

- DescribeAgentInstallationToken

- RemoveMachine

- DescribeHostInfo

- EditTags

- DescribeTags

- DeleteTags

- DeleteMachineTag

- UpdateMachineTags

- DescribeTagMachines

- ExportAssetUserList

- DescribeAssetUserCount

- ExportAssetMachineList

- ExportAssetMachineDetail

- DescribeAssetPortCount

- ExportAssetPortInfoList

- DescribeAssetProcessCount

- DescribeProcessStatistics

- ExportAssetProcessInfoList

- DescribeAssetAppCount

- ExportAssetAppList

- DescribeAssetDatabaseCount

- ExportAssetDatabaseList

- DescribeAssetWebAppCount

- ExportAssetWebAppList

- DescribeAssetWebServiceCount

- ExportAssetWebServiceInfoList

- DescribeAssetWebLocationCount

- ExportAssetWebLocationList

- DescribeAssetWebLocationPathList

- DescribeAssetWebFrameCount

- ExportAssetWebFrameList

- ExportAssetCoreModuleList

- DescribeAssetDiskList

- DescribeFileTamperRules

- DescribeMachineFileTamperRules

- ExportAssetEnvList

- DescribeAssetHostTotalCount

- DescribeAssetTotalCount

- ExportAssetInitServiceList

- ExportAssetJarList

- ExportAssetPlanTaskList

- ExportAssetSystemPackageList

- DescribeAssetUserKeyList

- DescribeComponentStatistics

- DescribeHistoryAccounts

- DescribeAccountStatistics

- DeleteMachineClearHistory

- DescribeAssetInfo

- ModifyMachineAutoClearConfig

- DescribeExportMachines

- DescribeMachineClearHistory

- CreateIncidentBacktracking

- DescribeMachineRegionList

- DescribeProcesses

- DescribeProcessTaskStatus

- DescribeComponents

- DescribeComponentInfo

- DescribeAccounts

- CreateProcessTask

- DescribeOpenPortTaskStatus

- AddMachineTag

- CreateOpenPortTask

- Virus Scanning APIs

- DescribeMalWareList

- DescribeMalwareInfo

- DescribeMalwareWhiteList

- DescribeNetAttackWhiteList

- DescribeMalwareWhiteListAffectList

- DeleteMalwareWhiteList

- DeleteNetAttackWhiteList

- DescribeMalwareFile

- CreateScanMalwareSetting

- DeleteMalwareScanTask

- DescribeScanMalwareSchedule

- DescribeMalwareRiskWarning

- ModifyMalwareTimingScanSettings

- DescribeMalwareTimingScanSetting

- DescribeServersAndRiskAndFirstInfo

- DescribeVulDefenceSetting

- DescribeVulDefencePluginExceptionCount

- DescribeVulDefenceOverview

- DescribeJavaMemShellList

- ModifyJavaMemShellsStatus

- DescribeJavaMemShellPluginList

- DeleteAllJavaMemShells

- DescribeJavaMemShellInfo

- DescribeJavaMemShellPluginInfo

- ModifyJavaMemShellPluginSwitch

- CreateMalwareWhiteList

- CreateNetAttackWhiteList

- DescribeMalwareRiskOverview

- DescribeRiskProcessEvents

- ModifyMalwareWhiteList

- ModifyNetAttackWhiteList

- ExportJavaMemShellPlugins

- ExportJavaMemShells

- ExportRiskProcessEvents

- Abnormal Log-in APIs

- Password Cracking APIs

- Malicious Request APIs

- DescribeRiskDnsList

- CreateMaliciousRequestWhiteList

- ModifyMaliciousRequestWhiteList

- DeleteMaliciousRequestWhiteList

- DescribeMaliciousRequestWhiteList

- DeleteRiskDnsEvent

- DeleteRiskDnsPolicy

- DescribeRiskDnsEventInfo

- DescribeRiskDnsEventList

- DescribeRiskDnsPolicyList

- ExportRiskDnsPolicyList

- ModifyRiskDnsPolicy

- ModifyRiskDnsPolicyStatus

- DescribeRiskDnsInfo

- ExportRiskDnsEventList

- High-Risk Command APIs

- DescribeBashEvents

- DescribeBashEventsNew

- SetBashEventsStatus

- DeleteBashEvents

- DescribeBashPolicies

- DescribeBashRules

- EditBashRules

- ModifyBashPolicy

- DeleteBashPolicies

- DeleteBashRules

- ModifyBashPolicyStatus

- SwitchBashRules

- CheckBashPolicyParams

- CheckBashRuleParams

- DescribeBashEventsInfo

- DescribeBashEventsInfoNew

- ExportBashEvents

- ExportBashEventsNew

- ExportBashPolicies

- Local Privilege Escalation APIs

- Reverse Shell APIs

- Vulnerability Management APIs

- ScanVul

- DescribeScanSchedule

- ScanVulAgain

- DescribeVdbAndPocInfo

- DescribeVulEmergentMsg

- DescribeVulTop

- DescribeVulHostTop

- DescribeVulHostCountScanTime

- DescribeUndoVulCounts

- DescribeVulCountByDates

- DescribeVulLevelCount

- ExportVulList

- CreateEmergencyVulScan

- DescribeVulCveIdInfo

- DescribeVulInfoCvss

- DescribeVulEffectHostList

- DescribeVulEffectModules

- ExportVulEffectHostList

- ExportVulInfo

- IgnoreImpactedHosts

- CancelIgnoreVul

- ExportVulDetectionReport

- ModifyVulDefenceSetting

- ExportVulDefencePluginEvent

- DescribeVulDefencePluginDetail

- DescribeVulDefenceEvent

- ExportVulDefenceEvent

- ModifyVulDefenceEventStatus

- DescribeDefenceEventDetail

- CreateVulFix

- DescribeCanFixVulMachine

- DescribeMachineSnapshot

- DescribeVulDefenceList

- DescribeVulFixStatus

- ExportVulDefenceList

- RetryCreateSnapshot

- RetryVulFix

- DescribeScanVulSetting

- ScanVulSetting

- DescribeEmergencyVulList

- DescribeVulDefencePluginStatus

- ExportVulDetectionExcel

- DescribeVulList

- RescanImpactedHost

- DescribeVuls

- DescribeVulScanResult

- DescribeVulInfo

- DescribeImpactedHosts

- DescribeAgentVuls

- New Baseline Management APIs

- DeleteBaselinePolicy

- DescribeBaselineHostDetectList

- DescribeBaselineItemDetectList

- DescribeBaselineItemList

- DescribeBaselinePolicyList

- DescribeBaselineWeakPasswordList

- DescribeIgnoreHostAndItemConfig

- ExportBaselineFixList

- ExportBaselineHostDetectList

- ExportBaselineItemDetectList

- StartBaselineDetect

- StopBaselineDetect

- SyncBaselineDetectSummary

- DescribeHotVulTop

- DescribeVulStoreList

- ModifyBaselinePolicy

- Baseline Management APIs

- DescribeBaselineTop

- DescribeBaselineHostTop

- DescribeBaselineDefaultStrategyList

- CreateBaselineStrategy

- DescribeStrategyExist

- UpdateBaselineStrategy

- DeleteBaselineStrategy

- DescribeBaselineStrategyList

- DescribeBaselineStrategyDetail

- DescribeBaselineBasicInfo

- DescribeBaselineEffectHostList

- DescribeBaselineList

- DescribeBaselineDetail

- ScanBaseline

- DescribeBaselineScanSchedule

- CheckFirstScanBaseline

- ChangeStrategyEnableStatus

- ChangeRuleEventsIgnoreStatus

- DescribeIgnoreBaselineRule

- DescribeIgnoreRuleEffectHostList

- DescribeBaselineRule

- ExportBaselineEffectHostList

- ExportBaselineList

- ExportIgnoreBaselineRule

- ExportIgnoreRuleEffectHostList

- Advanced Defense APIs

- DescribeAttackEvents

- DescribeAttackLogs

- DescribeMachineDefenseCnt

- DescribeMachineRiskCnt

- ExportFileTamperEvents

- DescribeAttackVulTypeList

- DescribeVulLabels

- DescribeVulOverview

- CheckFileTamperRule

- DescribeRansomDefenseBackupList

- DescribeRansomDefenseEventsList

- DescribeRansomDefenseMachineList

- DescribeRansomDefenseRollBackTaskList

- DescribeRansomDefenseStrategyMachines

- ModifyWebPageProtectSwitch

- ModifyFileTamperEvents

- ModifyFileTamperRuleStatus

- DescribeFileTamperEventRuleInfo

- DescribeFileTamperRuleCount

- DescribeFileTamperRuleInfo

- ModifyRansomDefenseEventsStatus

- DescribeFileTamperEvents

- DescribeRansomDefenseStrategyList

- ExportRansomDefenseBackupList

- ExportRansomDefenseEventsList

- ExportRansomDefenseMachineList

- ExportRansomDefenseStrategyList

- ExportRansomDefenseStrategyMachines

- ModifyFileTamperRule

- ExportFileTamperRules

- ModifyNetAttackSetting

- DescribeAttackEventInfo

- DescribeAttackStatistics

- DescribeAttackTop

- DescribeAttackTrends

- DescribeNetAttackSetting

- ExportAttackEvents

- CreateRansomDefenseStrategy

- Security Operation APIs

- Expert Service APIs

- Other APIs

- DescribeOpenPortStatistics

- DeleteMachine

- DeleteNonlocalLoginPlaces

- DescribeUsualLoginPlaces

- DeleteBruteAttacks

- DescribeSecurityBroadcastInfo

- DescribeLogStorageConfig

- DescribeLogStorageRecord

- ModifyLogStorageConfig

- DescribeTrialReport

- DescribeAssetEnvList

- DescribeABTestConfig

- DescribeRiskBatchStatus

- ExportTasks

- DescribeGeneralStat

- DescribeScreenGeneralStat

- DescribeVersionStatistics

- DescribeSafeInfo

- DescribeRansomDefenseMachineStrategyInfo

- DescribeRansomDefenseState

- DescribeRansomDefenseStrategyDetail

- DescribeRansomDefenseTrend

- DescribeSecurityEventStat

- ModifyRansomDefenseStrategyStatus

- RansomDefenseRollback

- DescribeScreenAttackHotspot

- DescribeScreenBroadcasts

- DescribeScreenDefenseTrends

- DescribeScreenEmergentMsg

- DescribeScreenEventsCnt

- DescribeScreenHostInvasion

- DescribeScreenMachineRegions

- DescribeScreenMachines

- DescribeScreenProtectionCnt

- DescribeScreenRiskAssetsTop

- DescribeSecurityEventsCnt

- ExportSecurityTrends

- DescribeScanTaskDetails

- DescribeScanState

- DeleteScanTask

- DescribeScanTaskStatus

- ScanTaskAgain

- DescribeAgentInstallCommand

- DescribePublicProxyInstallCommand

- DescribeVersionCompareChart

- CreateBuyBindTask

- SyncMachines

- CheckLogKafkaConnectionState

- CreateLogExport

- DeleteLogExport

- DescribeAESKey

- DescribeAssetTypes

- DescribeAttackSource

- DescribeAttackSourceEvents

- DescribeCanNotSeparateMachine

- DescribeClientException

- DescribeFastAnalysis

- DescribeLogDeliveryKafkaOptions

- DescribeLogExports

- DescribeLogHistogram

- DescribeLogIndex

- DescribeLogKafkaDeliverInfo

- DescribeScreenProtectionStat

- DescribeWarningHostConfig

- ModifyLogKafkaAccess

- ModifyLogKafkaDeliverType

- ModifyLogKafkaState

- ModifyEventAttackStatus

- ModifyRiskEventsStatus

- ModifyWarningHostConfig

- SearchLog

- StopAssetScan

- ClearLocalStorage

- DescribeLicenseWhiteConfig

- DescribeProductStatus

- GetLocalStorageItem

- KeysLocalStorage

- RemoveLocalStorageItem

- SetLocalStorageExpire

- SetLocalStorageItem

- DescribeVulTrend

- ExportScanTaskDetails

- DescribeAlarmIncidentNodes

- DescribeAlarmVertexId

- DescribeEventByTable

- DescribeProVersionStatus

- DescribeVertexDetail

- DeleteWebHookPolicy

- DeleteWebHookReceiver

- DescribeRecommendedProtectCpu

- DescribeUsersConfig

- DescribeWebHookPolicy

- DescribeWebHookReceiver

- DescribeWebHookReceiverUsage

- ModifyUsersConfig

- ModifyWebHookPolicy

- ModifyWebHookPolicyStatus

- ModifyWebHookReceiver

- DeleteUsualLoginPlaces

- CreateUsualLoginPlaces

- CloseProVersion

- DescribeWeeklyReports

- DescribeWeeklyReportVuls

- DescribeWeeklyReportNonlocalLoginPlaces

- DescribeWeeklyReportMalwares

- DescribeWeeklyReportInfo

- DescribeWeeklyReportBruteAttacks

- DescribeOpenPorts

- RenewProVersion

- OpenProVersionPrepaid

- ModifyProVersionRenewFlag

- InquiryPriceOpenProVersionPrepaid

- OpenProVersion

- Overview Statistics APIs

- Settings Center APIs

- DescribeProVersionInfo

- DescribeWarningList

- ModifyWarningSetting

- ModifyAutoOpenProVersionConfig

- DescribeLicenseGeneral

- DescribeLicenseList

- DeleteLicenseRecord

- DescribeLicenseBindList

- ModifyLicenseBinds

- DescribeLicenseBindSchedule

- CreateLicenseOrder

- DeleteLicenseRecordAll

- DestroyOrder

- CreateWhiteListOrder

- DeleteWebHookRule

- DescribeLicense

- DescribeWebHookRule

- DescribeWebHookRules

- ExportLicenseDetail

- ModifyWebHookRule

- ModifyWebHookRuleStatus

- TestWebHookRule

- ModifyLicenseOrder

- DescribeAlarmAttribute

- Making API Requests

- Intrusion Detection APIs

- DeleteMalwares

- TrustMalwares

- UntrustMalwares

- SeparateMalwares

- RecoverMalwares

- ExportMalwares

- DescribeLoginWhiteList

- DeleteLoginWhiteList

- ExportNonlocalLoginPlaces

- ExportBruteAttacks

- DeleteMaliciousRequests

- ExportMaliciousRequests

- MisAlarmNonlocalLoginPlaces

- DescribeNonlocalLoginPlaces

- DescribeMalwares

- DescribeBruteAttacks

- UntrustMaliciousRequest

- TrustMaliciousRequest

- DescribeMaliciousRequests

- ModifyLoginWhiteList

- AddLoginWhiteList

- Data Types

- Error Codes

- 常见问题

- 相关协议

- 联系我们

- 词汇表

- 动态与公告

- 产品简介

- 购买指南

- 快速入门

- 操作指南

- 软件相关说明

- 实践教程

- 故障处理

- API 文档

- History

- Introduction

- API Category

- Asset Management APIs

- DescribeAssetMachineList

- DescribeAssetMachineDetail

- DescribeAssetUserList

- DescribeAssetUserInfo

- DescribeAssetPortInfoList

- DescribeAssetProcessInfoList

- DescribeAssetAppList

- DescribeAssetAppProcessList

- DescribeAssetDatabaseList

- DescribeAssetDatabaseInfo

- DescribeAssetWebAppList

- DescribeAssetWebServiceInfoList

- DescribeAssetWebAppPluginList

- DescribeAssetWebServiceProcessList

- DescribeAssetWebFrameList

- DescribeAssetWebLocationList

- DescribeAssetWebLocationInfo

- DescribeAssetJarList

- DescribeAssetJarInfo

- DescribeAssetInitServiceList

- DescribeAssetPlanTaskList

- DescribeAssetCoreModuleList

- DescribeAssetCoreModuleInfo

- DescribeAssetSystemPackageList

- SyncAssetScan

- DescribeAssetRecentMachineInfo

- DescribeAssetMachineTagTop

- DescribeAssetLoadInfo

- DescribeAssetTypeTop

- ExportAssetRecentMachineInfo

- DescribeMachineGeneral

- DescribeMachineRegions

- DescribeMachineOsList

- DescribeMachineLicenseDetail

- DescribeMachinesSimple

- DescribeDirectConnectInstallCommand

- DescribeAgentInstallationToken

- RemoveMachine

- DescribeHostInfo

- EditTags

- DescribeTags

- DeleteTags

- DeleteMachineTag

- UpdateMachineTags

- DescribeTagMachines

- ExportAssetUserList

- DescribeAssetUserCount

- ExportAssetMachineList

- ExportAssetMachineDetail

- DescribeAssetPortCount

- ExportAssetPortInfoList

- DescribeAssetProcessCount

- DescribeProcessStatistics

- ExportAssetProcessInfoList

- DescribeAssetAppCount

- ExportAssetAppList

- DescribeAssetDatabaseCount

- ExportAssetDatabaseList

- DescribeAssetWebAppCount

- ExportAssetWebAppList

- DescribeAssetWebServiceCount

- ExportAssetWebServiceInfoList

- DescribeAssetWebLocationCount

- ExportAssetWebLocationList

- DescribeAssetWebLocationPathList

- DescribeAssetWebFrameCount

- ExportAssetWebFrameList

- ExportAssetCoreModuleList

- DescribeAssetDiskList

- DescribeFileTamperRules

- DescribeMachineFileTamperRules

- ExportAssetEnvList

- DescribeAssetHostTotalCount

- DescribeAssetTotalCount

- ExportAssetInitServiceList

- ExportAssetJarList

- ExportAssetPlanTaskList

- ExportAssetSystemPackageList

- DescribeAssetUserKeyList

- DescribeComponentStatistics

- DescribeHistoryAccounts

- DescribeAccountStatistics

- DeleteMachineClearHistory

- DescribeAssetInfo

- ModifyMachineAutoClearConfig

- DescribeExportMachines

- DescribeMachineClearHistory

- CreateIncidentBacktracking

- DescribeMachineRegionList

- DescribeProcesses

- DescribeProcessTaskStatus

- DescribeComponents

- DescribeComponentInfo

- DescribeAccounts

- CreateProcessTask

- DescribeOpenPortTaskStatus

- AddMachineTag

- CreateOpenPortTask

- Virus Scanning APIs

- DescribeMalWareList

- DescribeMalwareInfo

- DescribeMalwareWhiteList

- DescribeNetAttackWhiteList

- DescribeMalwareWhiteListAffectList

- DeleteMalwareWhiteList

- DeleteNetAttackWhiteList

- DescribeMalwareFile

- CreateScanMalwareSetting

- DeleteMalwareScanTask

- DescribeScanMalwareSchedule

- DescribeMalwareRiskWarning

- ModifyMalwareTimingScanSettings

- DescribeMalwareTimingScanSetting

- DescribeServersAndRiskAndFirstInfo

- DescribeVulDefenceSetting

- DescribeVulDefencePluginExceptionCount

- DescribeVulDefenceOverview

- DescribeJavaMemShellList

- ModifyJavaMemShellsStatus

- DescribeJavaMemShellPluginList

- DeleteAllJavaMemShells

- DescribeJavaMemShellInfo

- DescribeJavaMemShellPluginInfo

- ModifyJavaMemShellPluginSwitch

- CreateMalwareWhiteList

- CreateNetAttackWhiteList

- DescribeMalwareRiskOverview

- DescribeRiskProcessEvents

- ModifyMalwareWhiteList

- ModifyNetAttackWhiteList

- ExportJavaMemShellPlugins

- ExportJavaMemShells

- ExportRiskProcessEvents

- Abnormal Log-in APIs

- Password Cracking APIs

- Malicious Request APIs

- DescribeRiskDnsList

- CreateMaliciousRequestWhiteList

- ModifyMaliciousRequestWhiteList

- DeleteMaliciousRequestWhiteList

- DescribeMaliciousRequestWhiteList

- DeleteRiskDnsEvent

- DeleteRiskDnsPolicy

- DescribeRiskDnsEventInfo

- DescribeRiskDnsEventList

- DescribeRiskDnsPolicyList

- ExportRiskDnsPolicyList

- ModifyRiskDnsPolicy

- ModifyRiskDnsPolicyStatus

- DescribeRiskDnsInfo

- ExportRiskDnsEventList

- High-Risk Command APIs

- DescribeBashEvents

- DescribeBashEventsNew

- SetBashEventsStatus

- DeleteBashEvents

- DescribeBashPolicies

- DescribeBashRules

- EditBashRules

- ModifyBashPolicy

- DeleteBashPolicies

- DeleteBashRules

- ModifyBashPolicyStatus

- SwitchBashRules

- CheckBashPolicyParams

- CheckBashRuleParams

- DescribeBashEventsInfo

- DescribeBashEventsInfoNew

- ExportBashEvents

- ExportBashEventsNew

- ExportBashPolicies

- Local Privilege Escalation APIs

- Reverse Shell APIs

- Vulnerability Management APIs

- ScanVul

- DescribeScanSchedule

- ScanVulAgain

- DescribeVdbAndPocInfo

- DescribeVulEmergentMsg

- DescribeVulTop

- DescribeVulHostTop

- DescribeVulHostCountScanTime

- DescribeUndoVulCounts

- DescribeVulCountByDates

- DescribeVulLevelCount

- ExportVulList

- CreateEmergencyVulScan

- DescribeVulCveIdInfo

- DescribeVulInfoCvss

- DescribeVulEffectHostList

- DescribeVulEffectModules

- ExportVulEffectHostList

- ExportVulInfo

- IgnoreImpactedHosts

- CancelIgnoreVul

- ExportVulDetectionReport

- ModifyVulDefenceSetting

- ExportVulDefencePluginEvent

- DescribeVulDefencePluginDetail

- DescribeVulDefenceEvent

- ExportVulDefenceEvent

- ModifyVulDefenceEventStatus

- DescribeDefenceEventDetail

- CreateVulFix

- DescribeCanFixVulMachine

- DescribeMachineSnapshot

- DescribeVulDefenceList

- DescribeVulFixStatus

- ExportVulDefenceList

- RetryCreateSnapshot

- RetryVulFix

- DescribeScanVulSetting

- ScanVulSetting

- DescribeEmergencyVulList

- DescribeVulDefencePluginStatus

- ExportVulDetectionExcel

- DescribeVulList

- RescanImpactedHost

- DescribeVuls

- DescribeVulScanResult

- DescribeVulInfo

- DescribeImpactedHosts

- DescribeAgentVuls

- New Baseline Management APIs

- DeleteBaselinePolicy

- DescribeBaselineHostDetectList

- DescribeBaselineItemDetectList

- DescribeBaselineItemList

- DescribeBaselinePolicyList

- DescribeBaselineWeakPasswordList

- DescribeIgnoreHostAndItemConfig

- ExportBaselineFixList

- ExportBaselineHostDetectList

- ExportBaselineItemDetectList

- StartBaselineDetect

- StopBaselineDetect

- SyncBaselineDetectSummary

- DescribeHotVulTop

- DescribeVulStoreList

- ModifyBaselinePolicy

- Baseline Management APIs

- DescribeBaselineTop

- DescribeBaselineHostTop

- DescribeBaselineDefaultStrategyList

- CreateBaselineStrategy

- DescribeStrategyExist

- UpdateBaselineStrategy

- DeleteBaselineStrategy

- DescribeBaselineStrategyList

- DescribeBaselineStrategyDetail

- DescribeBaselineBasicInfo

- DescribeBaselineEffectHostList

- DescribeBaselineList

- DescribeBaselineDetail

- ScanBaseline

- DescribeBaselineScanSchedule

- CheckFirstScanBaseline

- ChangeStrategyEnableStatus

- ChangeRuleEventsIgnoreStatus

- DescribeIgnoreBaselineRule

- DescribeIgnoreRuleEffectHostList

- DescribeBaselineRule

- ExportBaselineEffectHostList

- ExportBaselineList

- ExportIgnoreBaselineRule

- ExportIgnoreRuleEffectHostList

- Advanced Defense APIs

- DescribeAttackEvents

- DescribeAttackLogs

- DescribeMachineDefenseCnt

- DescribeMachineRiskCnt

- ExportFileTamperEvents

- DescribeAttackVulTypeList

- DescribeVulLabels

- DescribeVulOverview

- CheckFileTamperRule

- DescribeRansomDefenseBackupList

- DescribeRansomDefenseEventsList

- DescribeRansomDefenseMachineList

- DescribeRansomDefenseRollBackTaskList

- DescribeRansomDefenseStrategyMachines

- ModifyWebPageProtectSwitch

- ModifyFileTamperEvents

- ModifyFileTamperRuleStatus

- DescribeFileTamperEventRuleInfo

- DescribeFileTamperRuleCount

- DescribeFileTamperRuleInfo

- ModifyRansomDefenseEventsStatus

- DescribeFileTamperEvents

- DescribeRansomDefenseStrategyList

- ExportRansomDefenseBackupList

- ExportRansomDefenseEventsList

- ExportRansomDefenseMachineList

- ExportRansomDefenseStrategyList

- ExportRansomDefenseStrategyMachines

- ModifyFileTamperRule

- ExportFileTamperRules

- ModifyNetAttackSetting

- DescribeAttackEventInfo

- DescribeAttackStatistics

- DescribeAttackTop

- DescribeAttackTrends

- DescribeNetAttackSetting

- ExportAttackEvents

- CreateRansomDefenseStrategy

- Security Operation APIs

- Expert Service APIs

- Other APIs

- DescribeOpenPortStatistics

- DeleteMachine

- DeleteNonlocalLoginPlaces

- DescribeUsualLoginPlaces

- DeleteBruteAttacks

- DescribeSecurityBroadcastInfo

- DescribeLogStorageConfig

- DescribeLogStorageRecord

- ModifyLogStorageConfig

- DescribeTrialReport

- DescribeAssetEnvList

- DescribeABTestConfig

- DescribeRiskBatchStatus

- ExportTasks

- DescribeGeneralStat

- DescribeScreenGeneralStat

- DescribeVersionStatistics

- DescribeSafeInfo

- DescribeRansomDefenseMachineStrategyInfo

- DescribeRansomDefenseState

- DescribeRansomDefenseStrategyDetail

- DescribeRansomDefenseTrend

- DescribeSecurityEventStat

- ModifyRansomDefenseStrategyStatus

- RansomDefenseRollback

- DescribeScreenAttackHotspot

- DescribeScreenBroadcasts

- DescribeScreenDefenseTrends

- DescribeScreenEmergentMsg

- DescribeScreenEventsCnt

- DescribeScreenHostInvasion

- DescribeScreenMachineRegions

- DescribeScreenMachines

- DescribeScreenProtectionCnt

- DescribeScreenRiskAssetsTop

- DescribeSecurityEventsCnt

- ExportSecurityTrends

- DescribeScanTaskDetails

- DescribeScanState

- DeleteScanTask

- DescribeScanTaskStatus

- ScanTaskAgain

- DescribeAgentInstallCommand

- DescribePublicProxyInstallCommand

- DescribeVersionCompareChart

- CreateBuyBindTask

- SyncMachines

- CheckLogKafkaConnectionState

- CreateLogExport

- DeleteLogExport

- DescribeAESKey

- DescribeAssetTypes

- DescribeAttackSource

- DescribeAttackSourceEvents

- DescribeCanNotSeparateMachine

- DescribeClientException

- DescribeFastAnalysis

- DescribeLogDeliveryKafkaOptions

- DescribeLogExports

- DescribeLogHistogram

- DescribeLogIndex

- DescribeLogKafkaDeliverInfo

- DescribeScreenProtectionStat

- DescribeWarningHostConfig

- ModifyLogKafkaAccess

- ModifyLogKafkaDeliverType

- ModifyLogKafkaState

- ModifyEventAttackStatus

- ModifyRiskEventsStatus

- ModifyWarningHostConfig

- SearchLog

- StopAssetScan

- ClearLocalStorage

- DescribeLicenseWhiteConfig

- DescribeProductStatus

- GetLocalStorageItem

- KeysLocalStorage

- RemoveLocalStorageItem

- SetLocalStorageExpire

- SetLocalStorageItem

- DescribeVulTrend

- ExportScanTaskDetails

- DescribeAlarmIncidentNodes

- DescribeAlarmVertexId

- DescribeEventByTable

- DescribeProVersionStatus

- DescribeVertexDetail

- DeleteWebHookPolicy

- DeleteWebHookReceiver

- DescribeRecommendedProtectCpu

- DescribeUsersConfig

- DescribeWebHookPolicy

- DescribeWebHookReceiver

- DescribeWebHookReceiverUsage

- ModifyUsersConfig

- ModifyWebHookPolicy

- ModifyWebHookPolicyStatus

- ModifyWebHookReceiver

- DeleteUsualLoginPlaces

- CreateUsualLoginPlaces

- CloseProVersion

- DescribeWeeklyReports

- DescribeWeeklyReportVuls

- DescribeWeeklyReportNonlocalLoginPlaces

- DescribeWeeklyReportMalwares

- DescribeWeeklyReportInfo

- DescribeWeeklyReportBruteAttacks

- DescribeOpenPorts

- RenewProVersion

- OpenProVersionPrepaid

- ModifyProVersionRenewFlag

- InquiryPriceOpenProVersionPrepaid

- OpenProVersion

- Overview Statistics APIs

- Settings Center APIs

- DescribeProVersionInfo

- DescribeWarningList

- ModifyWarningSetting

- ModifyAutoOpenProVersionConfig

- DescribeLicenseGeneral

- DescribeLicenseList

- DeleteLicenseRecord

- DescribeLicenseBindList

- ModifyLicenseBinds

- DescribeLicenseBindSchedule

- CreateLicenseOrder

- DeleteLicenseRecordAll

- DestroyOrder

- CreateWhiteListOrder

- DeleteWebHookRule

- DescribeLicense

- DescribeWebHookRule

- DescribeWebHookRules

- ExportLicenseDetail

- ModifyWebHookRule

- ModifyWebHookRuleStatus

- TestWebHookRule

- ModifyLicenseOrder

- DescribeAlarmAttribute

- Making API Requests

- Intrusion Detection APIs

- DeleteMalwares

- TrustMalwares

- UntrustMalwares

- SeparateMalwares

- RecoverMalwares

- ExportMalwares

- DescribeLoginWhiteList

- DeleteLoginWhiteList

- ExportNonlocalLoginPlaces

- ExportBruteAttacks

- DeleteMaliciousRequests

- ExportMaliciousRequests

- MisAlarmNonlocalLoginPlaces

- DescribeNonlocalLoginPlaces

- DescribeMalwares

- DescribeBruteAttacks

- UntrustMaliciousRequest

- TrustMaliciousRequest

- DescribeMaliciousRequests

- ModifyLoginWhiteList

- AddLoginWhiteList

- Data Types

- Error Codes

- 常见问题

- 相关协议

- 联系我们

- 词汇表

本文档将为您介绍如何对反弹 Shell 详情进行查看和处理,同时指导您如何创建白名单,用于设置被允许的反向连接行为。

背景信息

反弹 Shell 功能是基于腾讯云安全技术及多维度多手段,对服务器上的 Shell 反向连接行为进行识别记录,为您的云服务器提供反弹 Shell 行为的实时监控能力。

前提条件

告警列表

1. 登录 主机安全控制台,在左侧导航栏,选择入侵检测 > 反弹 Shell,进入反弹 Shell 的告警列表页面。

2. 在告警列表页面,可查看反弹 Shell 告警事件,并进行相关操作。

筛选:支持按发现时间、状态及关键字进行筛选。

自定义展示列:单击

导出:单击

字段说明:

主机名称/实例ID:被攻击者反弹 Shell 控制的主机名称/实例ID。

IP 地址:被攻击者反弹 Shell 控制的主机IP。

连接进程: 主机进行反弹 Shell 连接的进程。

执行命令:主机执行的反弹 Shell 连接的命令。

威胁等级:高危(目标主机 IP是公网 IP)、中危(目标主机 IP 是局域网 IP)。

父进程:连接进程的父进程。

目标主机:反弹 Shell 连接的目标主机。

目标端口:反弹 Shell 连接的目标端口。

发现时间:检测到反弹 Shell 行为的时间。

检测方法:

行为分析:通过监视系统和网络活动方式来检测潜在的威胁或异常行为。

命令特征检测:通过对命令分析(如:高权限命令、非常规命令、异常参数等)以识别和监测可能与反弹Shell相关的命令行为。

状态:待处理、已加入白名单、已处理、已忽略。

详情:可查看反弹Shell的详细情况,含风险主机信息、连接进程信息、危险描述、修复建议。

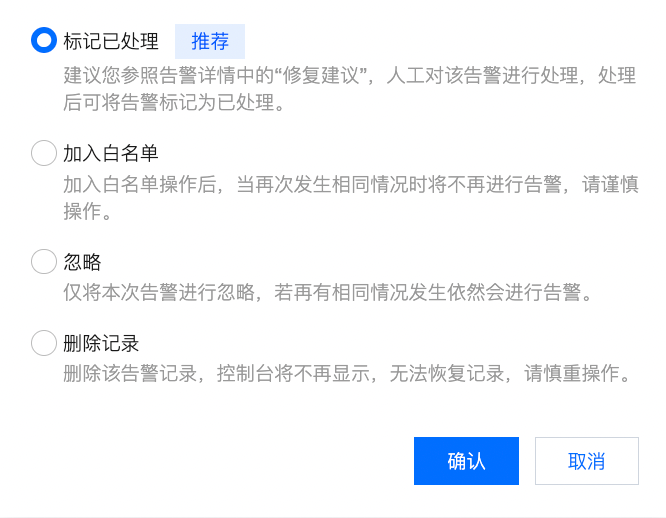

处理:标记已处理、加入白名单、忽略、删除记录。

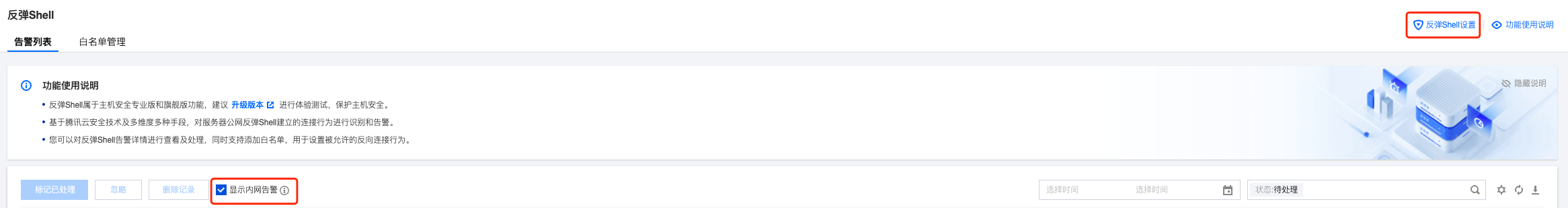

3. 反弹 Shell 内网告警展示。

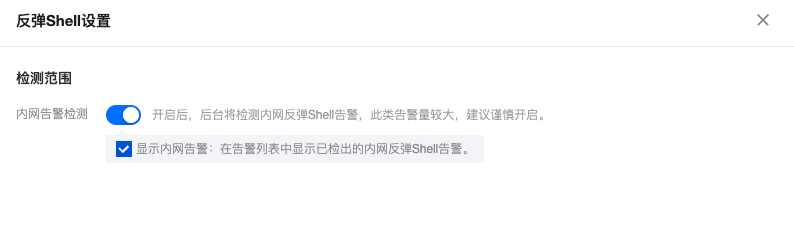

3.1 由于内网反弹 Shell 告警数量较大,针对内网反弹 Shell 的检测引擎默认处于关闭状态。如需开启,请单击页面右上角的反弹 Shell 设置进行配置。

3.2 在反弹 Shell 设置页面,您可以自定义是否开启内网反弹 Shell 检测。开启后,系统将支持检测并上报告警数据;关闭后,将停止检测。

3.3 同时,支持可以在反弹 Shell 配置页面抽屉或告警列表上方设置是否显示内网告警数据。勾选后,告警列表将展示内网告警数据;取消勾选,则不展示内网告警数据。

白名单管理

筛选:支持按连接进程进行筛选。

自定义展示列:单击

字段说明:

服务器:生效白名单的服务器。

连接进程:加入白名单的连接进程。

目标主机:反弹 Shell 的目标主机。

目标端口:反弹 Shell 的目标端口。

创建时间:该白名单创建时间。

更新时间:该白名单更新时间。

编辑:对该白名单进行编辑。

删除:删除该白名单。

添加白名单:

注意:

IP 地址格式:单个 IP(127.0.0.1)、IP 范围(127.0.0.1-127.0.0.254)、IP 网段(127.0.0.1/24)。

端口格式:80,8080(支持多个端口并以英文逗号分隔,不限端口请留空)。

勾选两个条件时,需要同时满足才能命中白名单。

若服务器范围选择全部服务器,将对用户 APPID 下所有服务器添加该白名单,请谨慎操作。

是

是

否

否

本页内容是否解决了您的问题?