- 新手指引

- 产品动态

- 产品简介

- 购买指南

- ES 内核增强

- 快速入门

- ES Serverless 服务指南

- 数据应用指南

- ES 集群指南

- 实践教程

- API 文档

- History

- Introduction

- API Category

- Instance APIs

- CreateIndex

- DeleteIndex

- DescribeInstanceLogs

- UpdateInstance

- RestartInstance

- DescribeInstances

- DeleteInstance

- CreateInstance

- DescribeInstanceOperations

- UpgradeLicense

- UpgradeInstance

- UpdatePlugins

- RestartNodes

- RestartKibana

- UpdateRequestTargetNodeTypes

- GetRequestTargetNodeTypes

- DescribeViews

- UpdateDictionaries

- UpdateIndex

- DescribeIndexMeta

- DescribeIndexList

- Making API Requests

- Data Types

- Error Codes

- 常见问题

- 词汇表

- 新手指引

- 产品动态

- 产品简介

- 购买指南

- ES 内核增强

- 快速入门

- ES Serverless 服务指南

- 数据应用指南

- ES 集群指南

- 实践教程

- API 文档

- History

- Introduction

- API Category

- Instance APIs

- CreateIndex

- DeleteIndex

- DescribeInstanceLogs

- UpdateInstance

- RestartInstance

- DescribeInstances

- DeleteInstance

- CreateInstance

- DescribeInstanceOperations

- UpgradeLicense

- UpgradeInstance

- UpdatePlugins

- RestartNodes

- RestartKibana

- UpdateRequestTargetNodeTypes

- GetRequestTargetNodeTypes

- DescribeViews

- UpdateDictionaries

- UpdateIndex

- DescribeIndexMeta

- DescribeIndexList

- Making API Requests

- Data Types

- Error Codes

- 常见问题

- 词汇表

ES 集群部署在逻辑隔离的私有网络 VPC 中,客户可以完全掌控自己的环境配置,自定义网络访问控制列表(Access Control List)和安全组。在此基础上,我们还提供了更丰富的能力来切实保证云上资源的安全性,包括:

对腾讯云帐户下资源的 CAM 访问管理(参见 CAM 访问控制配置)。

ES 集群访问密码/ES 集群用户登录认证。

设置 Kibana 外网访问 IP 黑白名单,或限制 Kibana 仅能通过内网访问。

对 ES 集群有限开启外网访问和设置 IP 白名单。

提供的基于角色的访问控制(RBAC)。

设置 ES 集群访问密码

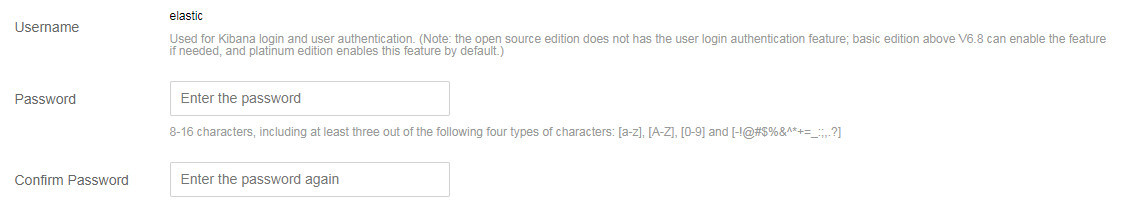

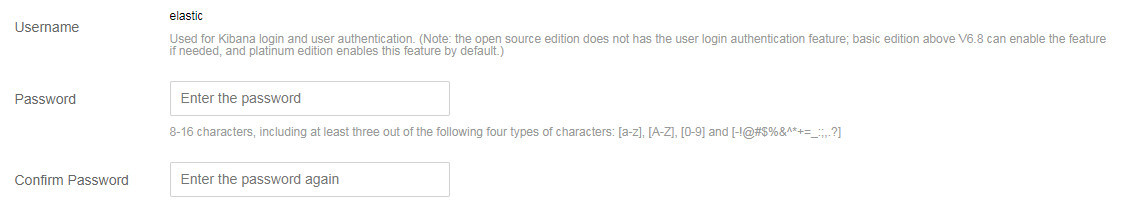

在创建腾讯云 ES 集群时,会要求用户设置默认用户 elastic 的密码,该账号和密码用于 Kibana 页面登录,若集群已开启 ES 集群用户登录认证,则此用户名和密码还会用于 ES 集群的登录认证,提供进一步的安全防护,详情如下:

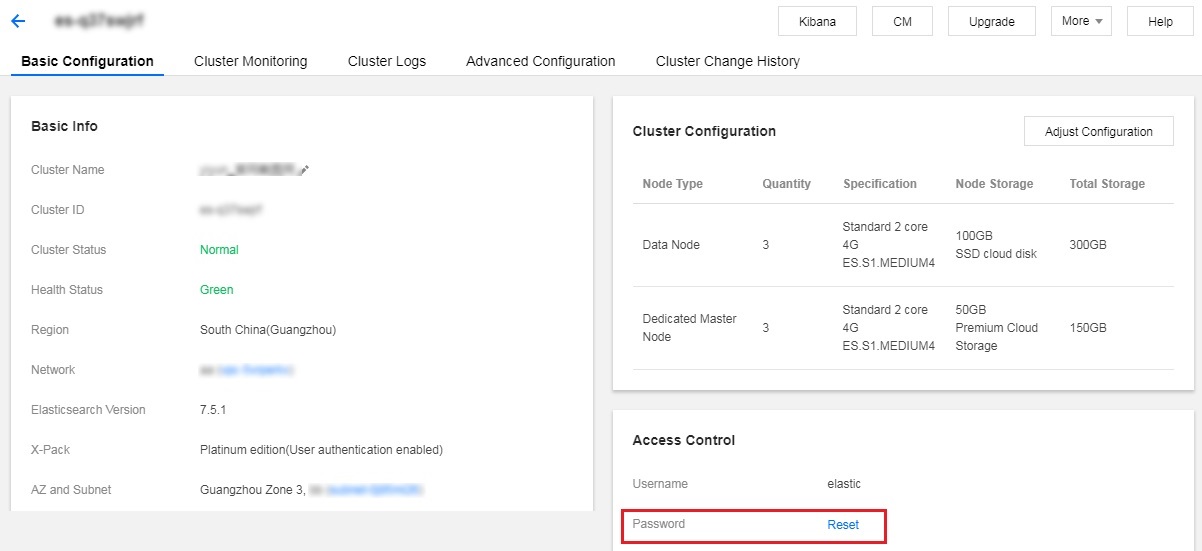

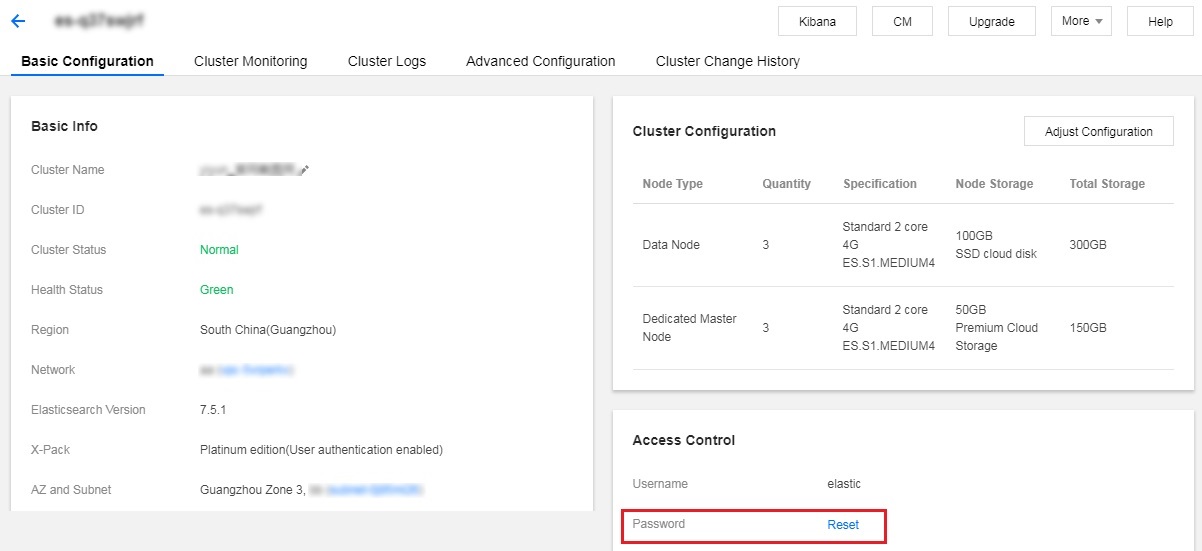

重置 ES 集群访问密码

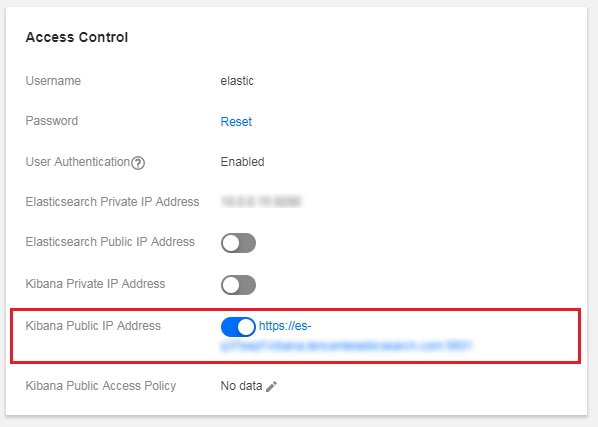

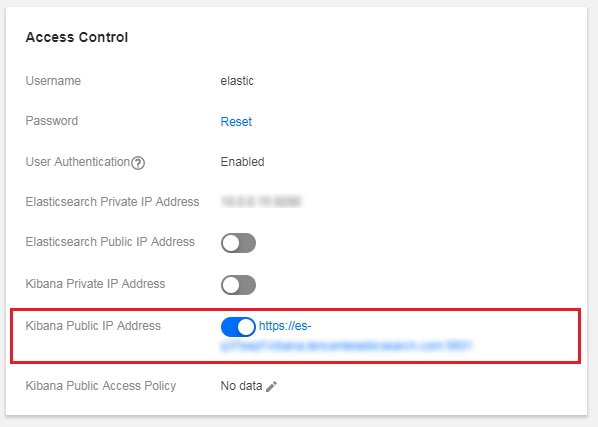

用户需要调整 ES 集群访问密码时,可以通过集群详情页的密码重置功能对 ES 集群 elastic 账号的密码进行重置,操作页面如下:

设置 Kibana 外网访问 IP 黑白名单

由于 Kibana 页面是通过公网访问,在进行密码校验的基础上,ES 还为 Kibana 访问提供了 IP 黑白名单功能,进一步保障用户集群的访问安全性。

配置规则:支持多个 IP,IP 之间以英文逗号分隔,格式为

192.168.0.1、192.168.0.0/24,最多支持10个。黑白名单设置:客户可以设置任意一个,如果黑白名单都配置,以白名单为准。详情如下:

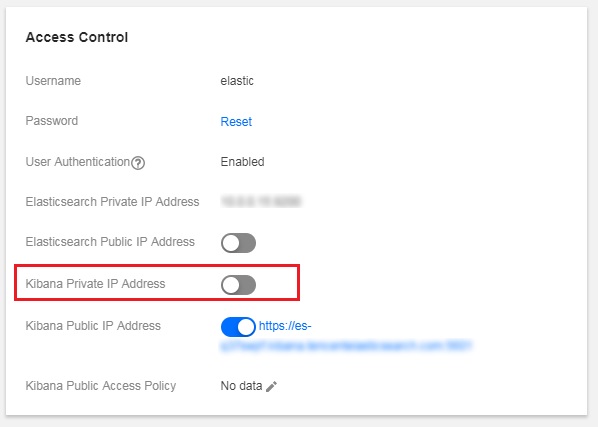

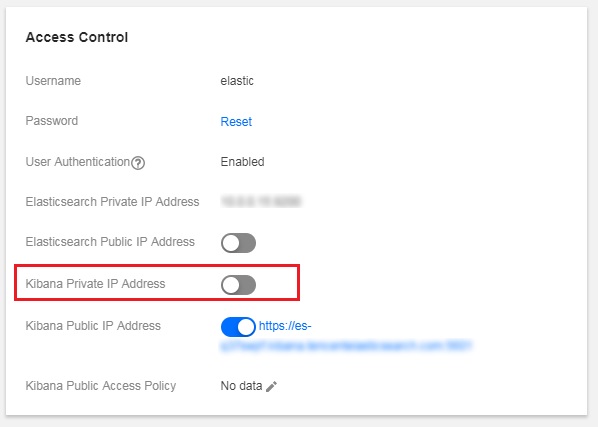

限制 Kibana 仅能通过内网访问

如果用户担心公网访问安全性,也可以关闭外网访问,设置仅允许内网访问。

有限开启 ES 集群外网访问和设置 IP 白名单

基于角色的访问控制(RBAC)

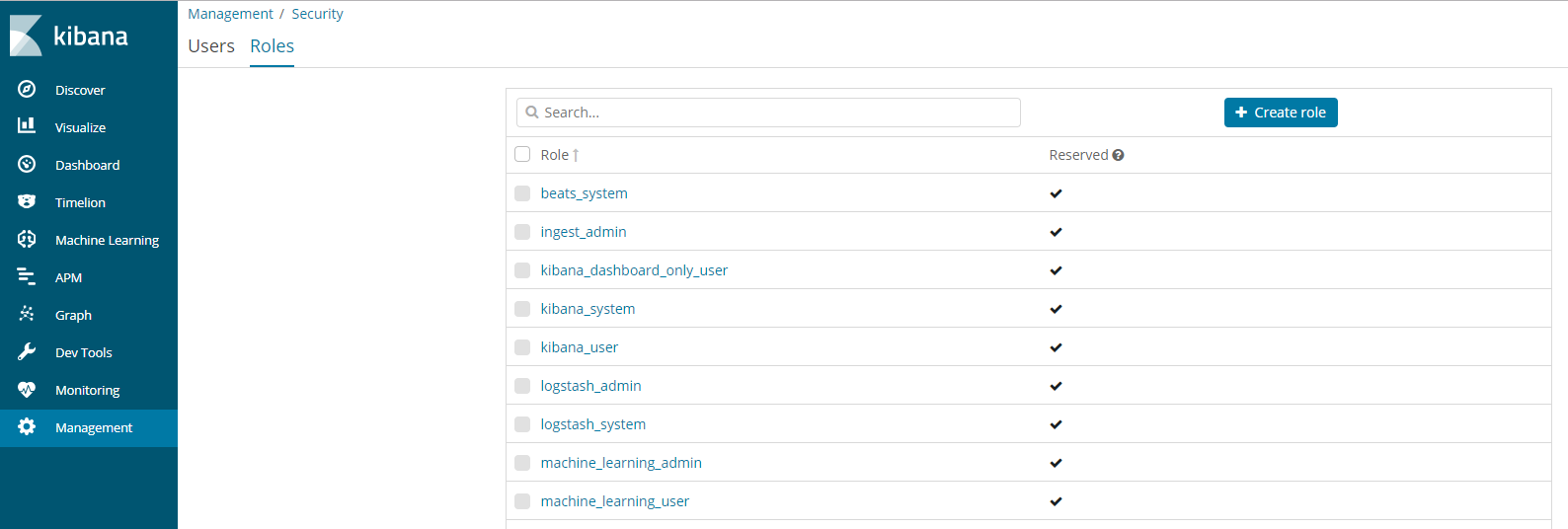

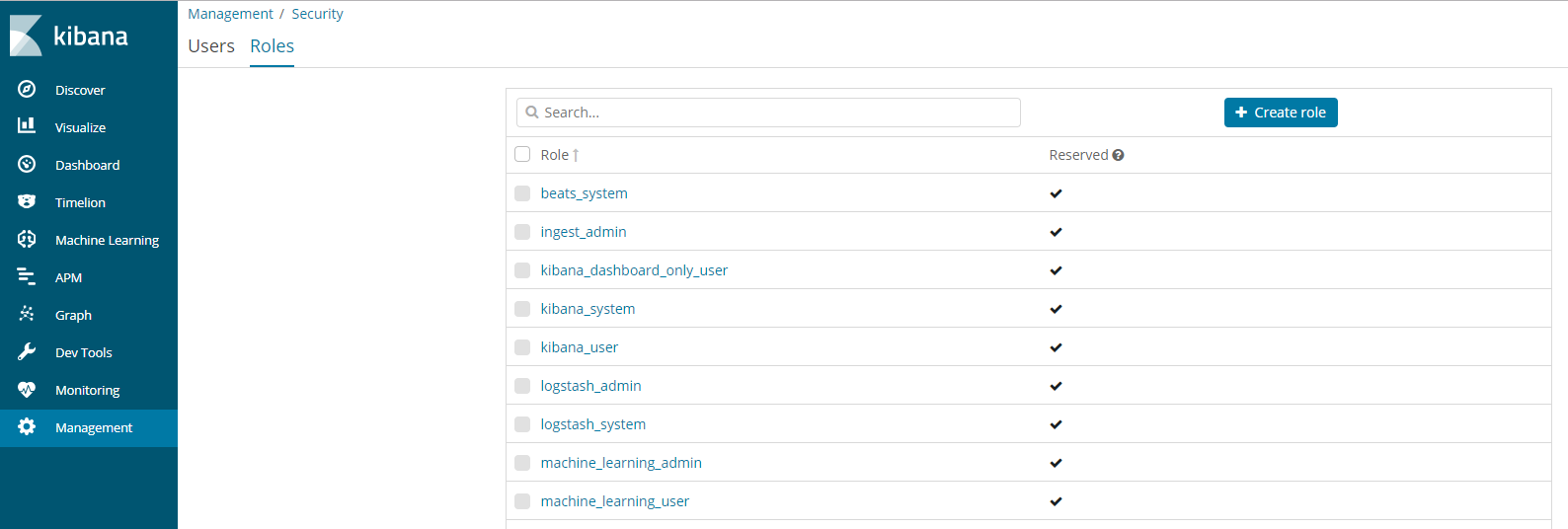

角色管理

用户可以在 Kibana 的 Management > Security > Roles 中创建、修改和删除具有不同权限组合的角色,详情如下:

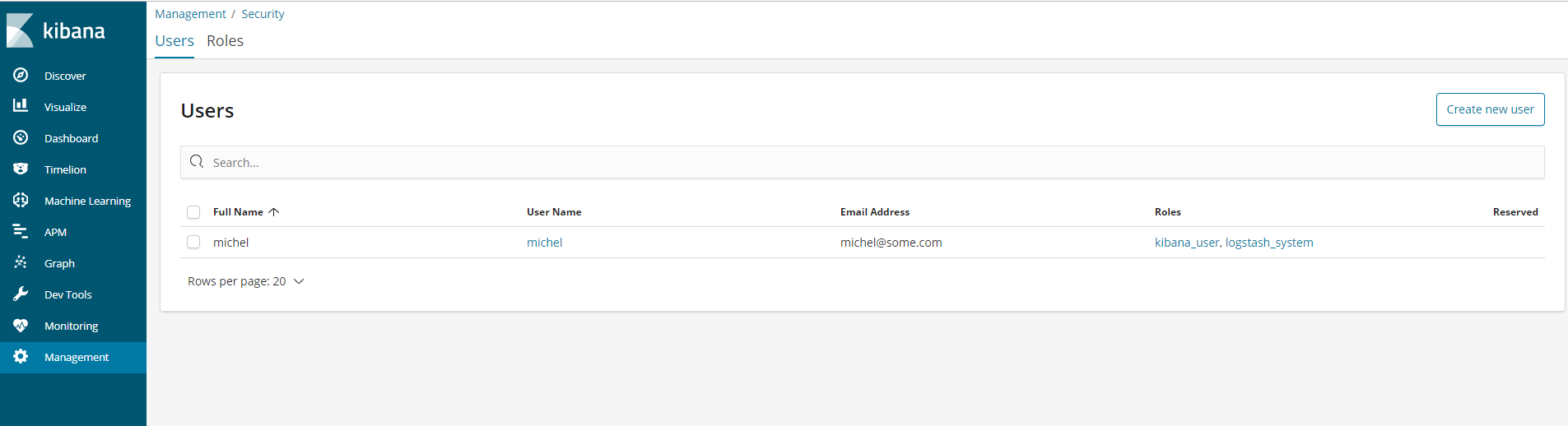

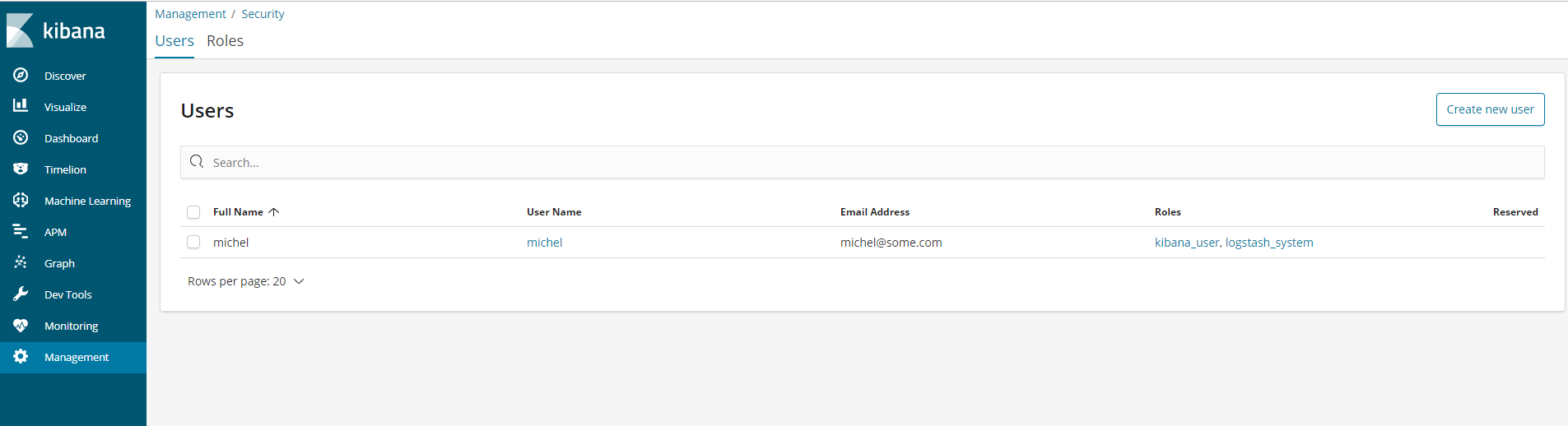

用户管理

用户可以在 Kibana 的 Management > Security > Users 中创建、修改(信息修改、密码修改等)和删除具有多个角色的用户,详情如下:

说明:

ES 内置用户 elastic 的密码只能在官网控制台进行重置。

更多相关安全功能使用可以参考:

是

是

否

否

本页内容是否解决了您的问题?