- 动态与公告

- 产品简介

- 购买指南

- 快速入门

- 域名服务

- 站点加速

- 源站配置

- 边缘函数

- 安全防护

- 规则引擎

- 四层代理

- 数据分析与日志服务

- 工具指南

- 实践教程

- API 文档

- History

- Introduction

- API Category

- Making API Requests

- Site APIs

- Acceleration Domain Management APIs

- Site Acceleration Configuration APIs

- Edge Function APIs

- Alias Domain APIs

- Security Configuration APIs

- Layer 4 Application Proxy APIs

- CreateL4Proxy

- ModifyL4Proxy

- ModifyL4ProxyStatus

- DescribeL4Proxy

- DeleteL4Proxy

- CreateL4ProxyRules

- ModifyL4ProxyRules

- ModifyL4ProxyRulesStatus

- DescribeL4ProxyRules

- DeleteL4ProxyRules

- CreateApplicationProxy

- ModifyApplicationProxy

- ModifyApplicationProxyStatus

- DescribeApplicationProxies

- DeleteApplicationProxy

- CreateApplicationProxyRule

- ModifyApplicationProxyRule

- ModifyApplicationProxyRuleStatus

- DeleteApplicationProxyRule

- Content Management APIs

- Data Analysis APIs

- Log Service APIs

- Billing APIs

- Certificate APIs

- Load Balancing APIs

- Diagnostic Tool APIs

- Custom Response Page APIs

- Version Management APIs

- Data Types

- Error Codes

- 常见问题

- 相关协议

- TEO 政策

- 联系我们

- 词汇表

- 动态与公告

- 产品简介

- 购买指南

- 快速入门

- 域名服务

- 站点加速

- 源站配置

- 边缘函数

- 安全防护

- 规则引擎

- 四层代理

- 数据分析与日志服务

- 工具指南

- 实践教程

- API 文档

- History

- Introduction

- API Category

- Making API Requests

- Site APIs

- Acceleration Domain Management APIs

- Site Acceleration Configuration APIs

- Edge Function APIs

- Alias Domain APIs

- Security Configuration APIs

- Layer 4 Application Proxy APIs

- CreateL4Proxy

- ModifyL4Proxy

- ModifyL4ProxyStatus

- DescribeL4Proxy

- DeleteL4Proxy

- CreateL4ProxyRules

- ModifyL4ProxyRules

- ModifyL4ProxyRulesStatus

- DescribeL4ProxyRules

- DeleteL4ProxyRules

- CreateApplicationProxy

- ModifyApplicationProxy

- ModifyApplicationProxyStatus

- DescribeApplicationProxies

- DeleteApplicationProxy

- CreateApplicationProxyRule

- ModifyApplicationProxyRule

- ModifyApplicationProxyRuleStatus

- DeleteApplicationProxyRule

- Content Management APIs

- Data Analysis APIs

- Log Service APIs

- Billing APIs

- Certificate APIs

- Load Balancing APIs

- Diagnostic Tool APIs

- Custom Response Page APIs

- Version Management APIs

- Data Types

- Error Codes

- 常见问题

- 相关协议

- TEO 政策

- 联系我们

- 词汇表

概述

防护例外规则提供了集中的访问白名单配置选项,可快速配置放行合法请求,避免被其他模块拦截。除此之外,当 EdgeOne 内置的预设防护策略(如 CC 攻击防护、托管规则等)未准确识别区分合法请求时,防护例外规则可以为您提供精细化调优配置,精准指定需要放行的请求或请求参数。

说明:

典型场景与配置方式

防护例外规则可在已有防护策略基础上,指定符合特征的正常请求跳过指定模块或指定规则的扫描。支持跳过自定义规则、速率限制、CC 攻击防护、Bot 管理、托管规则防护模块。

示例场景一:指定信任客户端 IP 跳过 Web 防护功能扫描(IP 白名单)

当前站点域名

api.example.com,信任来自特定网段的测试设备和内部服务访问,信任网段为123.123.123.0/24。对于来自信任网段的请求访问,不进行 Web 防护相关功能扫描,以避免误拦截。操作步骤如下:1. 登录 边缘安全加速平台 EO 控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,单击域名级防护策略 Tab,在域名级防护策略中,单击目标域名进入目标域名防护策略配置界面,例如:

api.example.com。3. 在防护例外规则卡片中,单击添加规则。

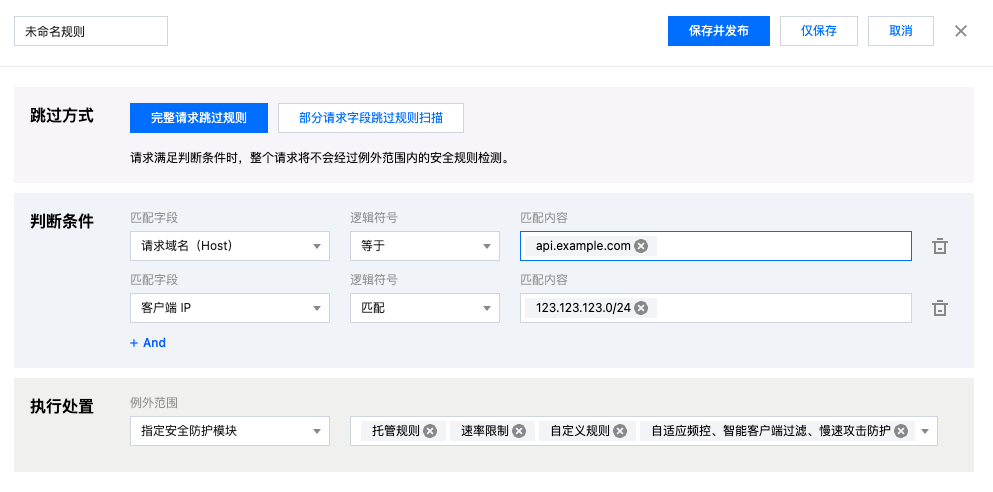

4. 填写规则名称,跳过方式选择为完整请求跳过规则。

5. 配置判断条件和处置方式,以示例场景为例,配置匹配字段为请求域名(Host)等于

api.example.com、客户端 IP 等于 123.123.123.0/24,处置方式选择为指定安全防护模块中的全部选项,即:托管规则、速率限制、自定义规则、自适应频控、智能客户端过滤、慢速攻击防护、Bot 管理。

6. 单击保存并发布,规则将即时下发生效。此时,来自指定受信任网段

123.123.123.0/24 的请求将不会被 Web 防护模块的安全功能所拦截,避免了测试与内部服务被 Web 防护误拦截的可能。示例场景二:指定高频 API 接口请求跳过 CC 攻击防护扫描

当前站点域名

api.example.com,用于事件上报的 API 接口为/api/EventLogUpload,在业务突增时,可能出现突发高频访问的场景。这样的访问模式极容易被 CC 攻击防护识别为攻击并进行拦截。对于该接口,可通过配置防护例外规则跳过 CC 攻击防护模块,避免误拦截。操作步骤如下:1. 登录 边缘安全加速平台 EO 控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,单击域名级防护策略 Tab,在域名级防护策略中,单击目标域名进入目标域名防护策略配置界面,例如:

api.example.com。3. 在防护例外规则卡片中,单击添加规则。

4. 填写规则名称,跳过方式选择为完整请求跳过规则。

5. 配置判断条件和处置方式,以示例场景为例,配置匹配字段为请求域名(Host)等于

api.example.com、请求方式(Method)等于 POST,请求路径(Path)等于 /api/EventLogUpload 时,例外范围选择为指定安全防护模块中的自适应频控、智能客户端过滤、慢速攻击防护。匹配字段可配置多个,多条同时存在时为“且”关系。详细匹配条件介绍可参考 匹配条件。

6. 单击保存并发布,规则将即时下发生效。此时,当该事件日志上报的 API 接口的

POST 请求将不会被自适应频控等功能模块所拦截,避免了高频日志上报产生误拦截的可能,同时其他接口可正常接受检测防护。示例场景三:避免个人博客内容被漏洞防护误拦截

当前站点下域名

blog.example.com 用于博客内容分享,该博客基于 WordPress 搭建。其中博客内容可能分享的技术内容相关文本(例如:SQL 和 Shell 命令示例),发布博客时会因为博客内容文本匹配 SQL 注入攻击特征而触发防护规则。通过防护例外规则,可配置请求参数白名单,匹配博客发布 API 接口路径/wp/v2/posts,指定对发布内容请求中的文本参数 Content 不参与 SQL 注入攻击规则扫描,避免对博客内容的误报和拦截。操作步骤如下:1. 登录 边缘安全加速平台 EO 控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,单击域名级防护策略 Tab,在域名级防护策略中,单击目标域名进入目标域名防护策略配置界面,例如:

blog.example.com。3. 在防护例外规则卡片中,单击添加规则。

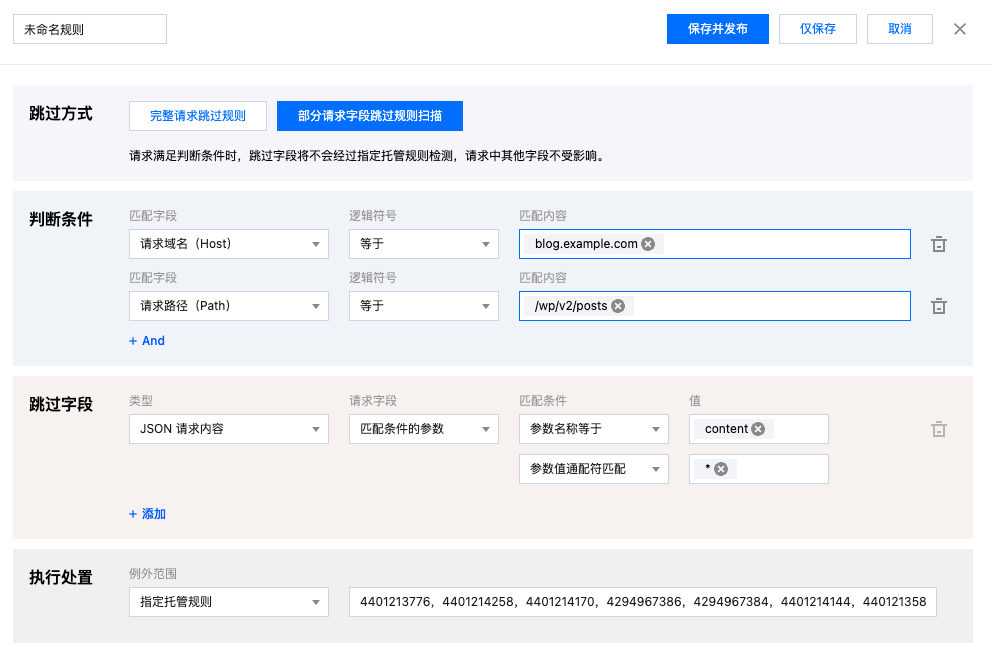

4. 填写规则名称,跳过方式选择为部分请求字段跳过规则扫描。

5. 配置判断条件、跳过字段和处置方式,以示例场景为例,您可以配置匹配字段为请求域名(Host)等于

blog.example.com、请求路径等于/wp/v2/posts时,例外范围为指定托管规则包括所有 SQL 注入攻击防护规则,不扫描 JSON 请求内容中指定参数名称等于 content,且参数值通配符匹配为*的参数内容。详细匹配条件介绍可参考 匹配条件。

6. 单击保存并发布,规则将即时下发生效。此时,当请求路径等于

/wp/v2/posts 发布博文时,博文内容均不会经过 SQL 注入攻击防护规则校验,可以避免正常文本内容被误扫描为攻击行为。相关参考

部分请求字段跳过规则扫描时支持的例外字段类型说明如下:

类别 | 选项 |

JSON 请求内容 | 全部参数 匹配指定名称的参数 匹配条件的参数 |

Cookie 头部 | 全部参数 匹配指定名称的参数 匹配条件的参数 |

HTTP 头部参数 | 全部参数 匹配指定名称的参数 匹配条件的参数 |

URL 编码内容或查询参数 | 全部参数 匹配指定名称的参数 匹配条件的参数 |

请求路径 URI | 查询参数部分 路径部分 完整路径 |

请求正文内容 | 完整请求正文 分段文件名 |

说明:

匹配条件的参数通过同时指定参数名称和参数值的匹配条件完成,参数名称和值都支持完整匹配和通配符匹配。

是

是

否

否

本页内容是否解决了您的问题?