- 动态与公告

- 产品简介

- 购买指南

- 快速入门

- 域名服务

- 站点加速

- 源站配置

- 边缘函数

- 安全防护

- 规则引擎

- 四层代理

- 数据分析与日志服务

- 工具指南

- 实践教程

- API 文档

- History

- Introduction

- API Category

- Making API Requests

- Site APIs

- Acceleration Domain Management APIs

- Site Acceleration Configuration APIs

- Edge Function APIs

- Alias Domain APIs

- Security Configuration APIs

- Layer 4 Application Proxy APIs

- CreateL4Proxy

- ModifyL4Proxy

- ModifyL4ProxyStatus

- DescribeL4Proxy

- DeleteL4Proxy

- CreateL4ProxyRules

- ModifyL4ProxyRules

- ModifyL4ProxyRulesStatus

- DescribeL4ProxyRules

- DeleteL4ProxyRules

- CreateApplicationProxy

- ModifyApplicationProxy

- ModifyApplicationProxyStatus

- DescribeApplicationProxies

- DeleteApplicationProxy

- CreateApplicationProxyRule

- ModifyApplicationProxyRule

- ModifyApplicationProxyRuleStatus

- DeleteApplicationProxyRule

- Content Management APIs

- Data Analysis APIs

- Log Service APIs

- Billing APIs

- Certificate APIs

- Load Balancing APIs

- Diagnostic Tool APIs

- Custom Response Page APIs

- Version Management APIs

- Data Types

- Error Codes

- 常见问题

- 相关协议

- TEO 政策

- 联系我们

- 词汇表

- 动态与公告

- 产品简介

- 购买指南

- 快速入门

- 域名服务

- 站点加速

- 源站配置

- 边缘函数

- 安全防护

- 规则引擎

- 四层代理

- 数据分析与日志服务

- 工具指南

- 实践教程

- API 文档

- History

- Introduction

- API Category

- Making API Requests

- Site APIs

- Acceleration Domain Management APIs

- Site Acceleration Configuration APIs

- Edge Function APIs

- Alias Domain APIs

- Security Configuration APIs

- Layer 4 Application Proxy APIs

- CreateL4Proxy

- ModifyL4Proxy

- ModifyL4ProxyStatus

- DescribeL4Proxy

- DeleteL4Proxy

- CreateL4ProxyRules

- ModifyL4ProxyRules

- ModifyL4ProxyRulesStatus

- DescribeL4ProxyRules

- DeleteL4ProxyRules

- CreateApplicationProxy

- ModifyApplicationProxy

- ModifyApplicationProxyStatus

- DescribeApplicationProxies

- DeleteApplicationProxy

- CreateApplicationProxyRule

- ModifyApplicationProxyRule

- ModifyApplicationProxyRuleStatus

- DeleteApplicationProxyRule

- Content Management APIs

- Data Analysis APIs

- Log Service APIs

- Billing APIs

- Certificate APIs

- Load Balancing APIs

- Diagnostic Tool APIs

- Custom Response Page APIs

- Version Management APIs

- Data Types

- Error Codes

- 常见问题

- 相关协议

- TEO 政策

- 联系我们

- 词汇表

概述

暴露的站点漏洞可能导致源站被入侵、敏感数据丢失,并可能进一步严重伤害您和用户的关系。托管规则为您的网站提供全面且实时的漏洞攻击防护,涵盖OWASP TOP 10 注1常见漏洞和攻击类型,如 SQL 注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。通过持续更新,这套规则库能有效应对新兴安全威胁,确保您的站点运行环境和敏感数据受到可靠保护。

说明:

注1:

OWASP TOP 10 列出了网络应用中常见和严重安全风险。这些风险代表了当前网络安全威胁的主要部分,因此覆盖这些场景对于保护网络应用的安全性至关重要。EdgeOne 提供的漏洞攻击防护规则集覆盖了全部 OWASP Top 10 风险场景,并针对 0-day 漏洞自动更新规则列表。注2:托管规则默认仅扫描请求正文中前 10KB 内容。如果您订阅了企业版套餐,并且需要扫描更多请求正文数据,请联系您的商务进行扩展。

优化托管规则策略

如果您需要根据自身的实际业务情况和防护要求,自定义配置防护规则策略,您可以通过以下方式配置:

说明:

当新接入站点、新建策略模板、新建安全策略时,托管规则默认启用评估模式。规则命中请求不会实际处置,仅记录日志观察。

请尽快完成策略评估和调优后关闭评估模式,使防护规则正常生效,拦截恶意请求。

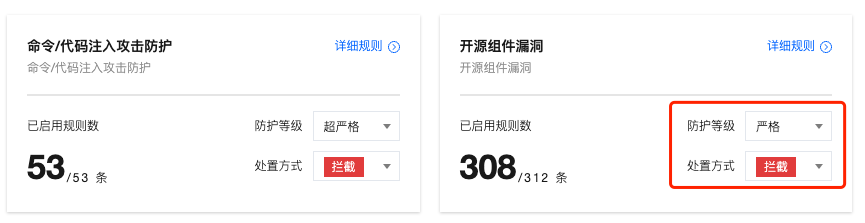

场景一:按规则类型配置全局防护等级策略

根据托管规则划分的规则类型,可针对该类型包含的所有规则,根据防护等级启用拦截。例如:当前站点域名

www.example.com 经常爆出开源组件漏洞,可以将开源组件漏洞内的所有规则,拦截严格及以下防护等级的所有规则。1. 登录 边缘安全加速平台 EO 控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点,进入站点详情页面。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,单击域名级防护策略 Tab,在域名级防护策略中,单击目标域名进入目标域名防护策略配置界面,例如:

www.example.com。

场景二:按照单条规则自定义优化防护策略

如果您需要自定义针对单条规则灵活配置防护策略,可以自定义进行规则优化。例如:当前站点域名

www.example.com 存在文件上传场景,当前对文件上传攻击防护策略希望为严格拦截策略,但是正常的文件上传时因为名称存在 .exe 后缀会被拦截,希望针对该规则单独配置为观察,仅记录日志即可。1. 登录 边缘安全加速平台 EO 控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点,进入站点详情页面。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,单击域名级防护策略 Tab,在域名级防护策略中,单击目标域名进入目标域名防护策略配置界面,例如:

www.example.com。3. 在托管规则-规则集卡片中,搜索“文件上传攻击防护”,修改防护等级为自定义。

4. 单击右上角的详细规则,进入详细规则优化页面,自定义修改不同规则的处置方式,选择将规则 ID:10628069的处置方式为观察,即可完成配置。

更新托管规则版本

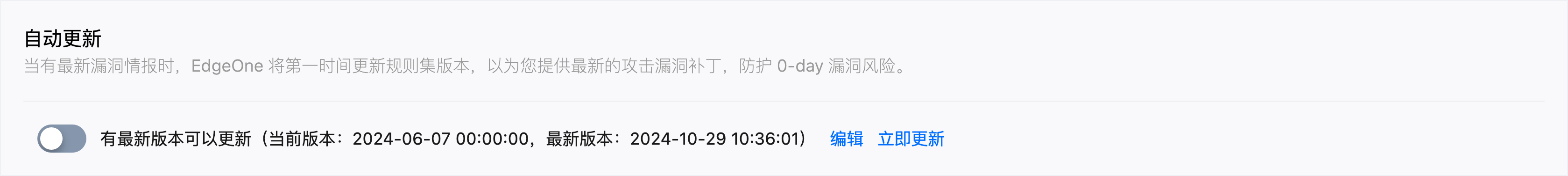

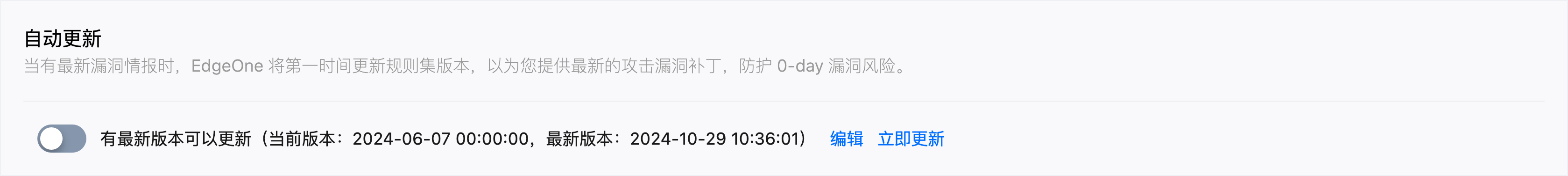

EdgeOne 基于自研和第三方威胁情报,针对 0-Day 漏洞的请求特征制定新漏洞防护规则,加入至托管规则集中。用户可通过更新托管规则版本,部署新的防护规则以覆盖新的漏洞威胁。合理配置自动更新和新规则部署选项,可减少外部利用 0-Day 漏洞攻击站点的风险,这对于持续保护您的站点至关重要。

注意:

并非所有 0-Day 漏洞都可以通过流量进行防护,EdgeOne 提供可以基于 HTTP/HTTPS 协议流量识别的 Web 漏洞防护。

规则集更新和部署新规则

当有新的规则加入规则集时,托管规则列表将对应更新。已有的托管规则版本中无法直接使用新的规则。如需使用新规则,需要先将托管规则版本更新至最新版本。根据新规则对应分类的防护等级(仅提示,不自动更新)或防护模式(自动更新)配置,新规则将会被部署至您的站点。

说明:

关于已发布规则的更新:对于已发布的规则,EdgeOne 也会基于规则识别情况和 POC 情报更新,对其进行必要优化,以确保规则识别准确度和误报情况符合防护预期。当已有规则更新时,不会更新托管规则版本;更新后,规则的处置方式保持不变。

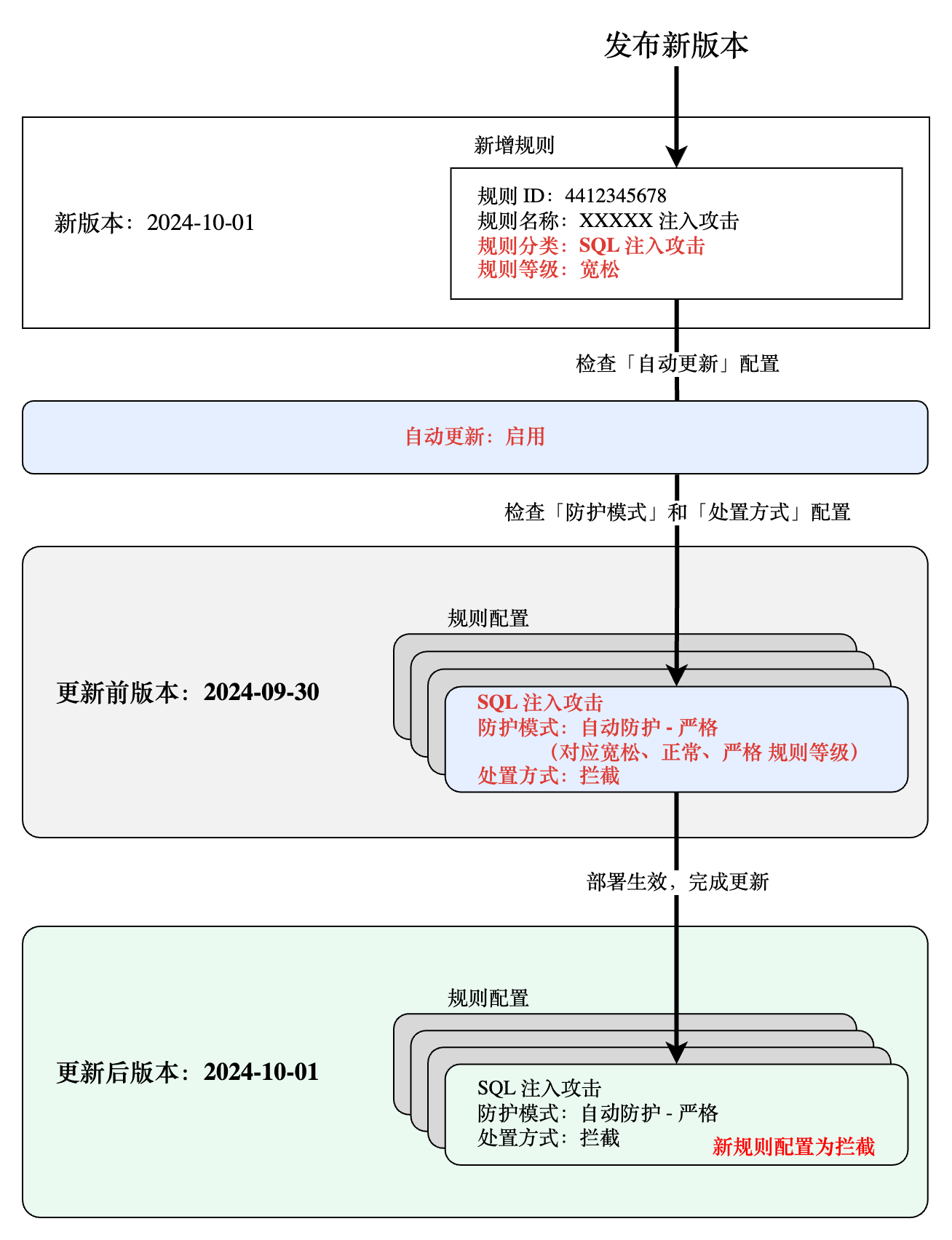

当有新版本更新发布时,将按以下步骤更新您的托管规则:

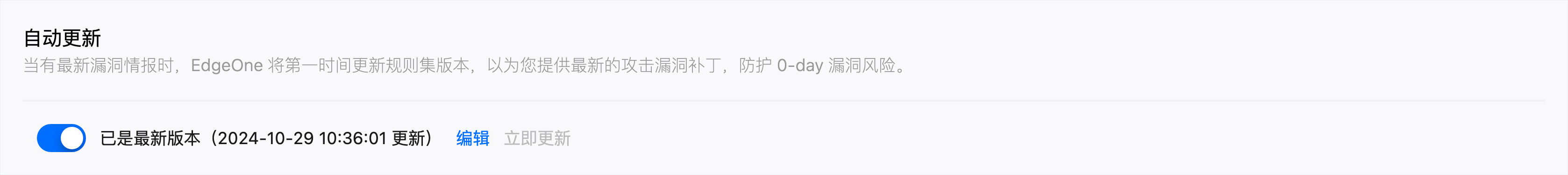

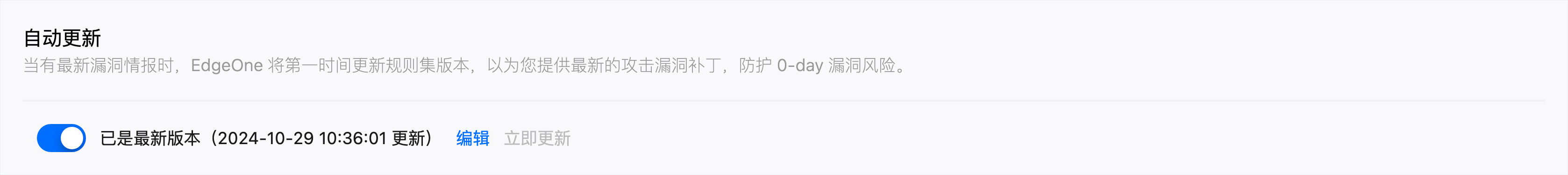

1. 检查自动更新配置:如您启用了自动更新,托管规则将自动应用最新的规则列表;如您选择手动更新,托管规则将保持当前规则列表,您可以自行安排更新托管规则版本的时机。

2. 检查各个规则分类的防护模式和处置动作配置:如您为某个规则分类选择了「自动防护」选项,当新版本中包含该规则分类的更新时,将根据您的防护模式等级,配置对应规则的处置方式。更新后,分类中每条规则的处置方式将保持与规则分类的防护等级与处置方式配置一致。

规则更新流程示例:启用了「自动更新」,并使用「自动防护」方式时,新增规则的自动部署

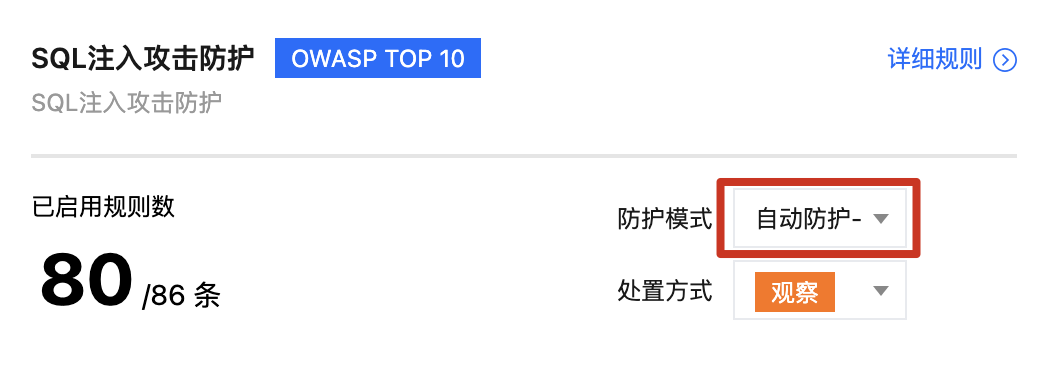

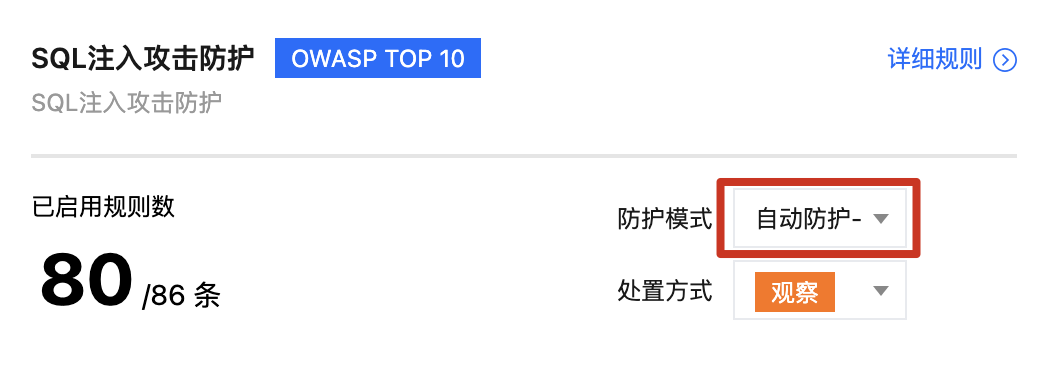

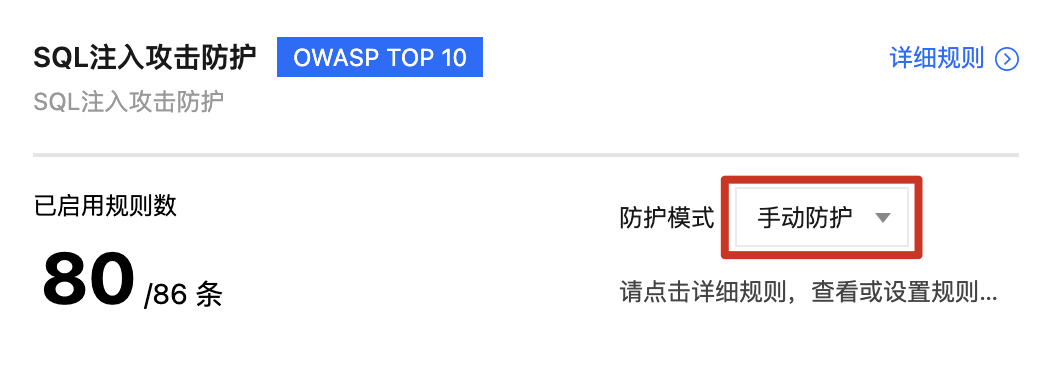

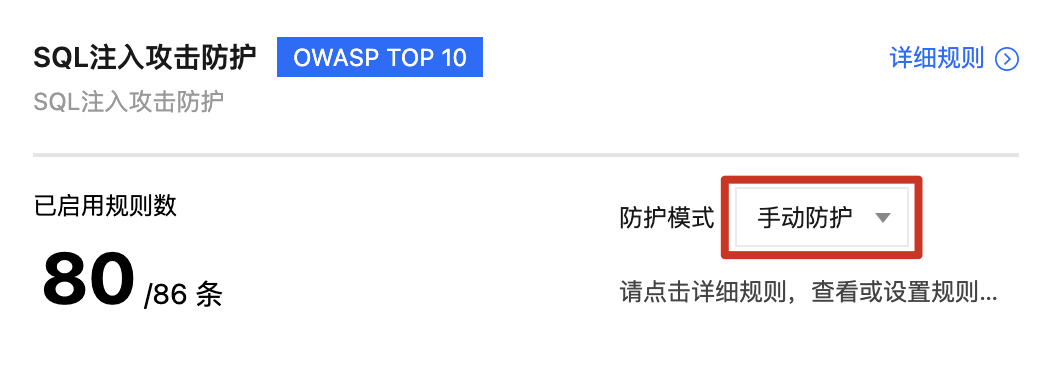

托管规则新版本中,新增了 SQL 注入攻击类别的规则,为宽松规则等级。该版本发布时,EdgeOne 检测到当前站点的 Web 防护策略启用了自动更新,因此,进一步检查 SQL 注入攻击 类别的规则配置。由于该策略的 SQL 注入攻击分类的防护模式为自动防护 - 严格,规则等级为宽松、正常、严格的规则均需按照该规则分类的处置方式,配置为拦截。由于新增规则的规则等级为宽松,属于上述规则范围,因此配置为拦截。

(本案例中使用的规则 ID、分类、名称等仅作示例用途。请以实际规则 ID 和规则名称为准)

场景一:自动运营漏洞防护策略

站点对 SQL 注入攻击的 0-Day 漏洞有严格的防护要求,需要自动化防护已知漏洞。由于业务敏感,对疑似攻击的请求,也优先进行拦截。建议您可以参考本示例来自动运营您的安全策略:

当有新版本时,自动更新规则列表。

自动部署新规则,新规则将依据 EdgeOne 的规则等级分类,按您配置的防护等级和处置方式,进行部署生效。

示例中方案具有以下特点:

对于高风险 0-day 漏洞,当配置了合适的防护等级时,该配置方案可以在托管规则更新时第一时间拦截利用漏洞的请求。

当配置了合适的防护等级后,托管规则将自动运营策略,持续运营成本较低。

仅监控启用的规则,其他规则不产生日志或者告警,减少运营干扰。

注意:

当使用示例中方案时,请考虑以下配置建议和风险:

建议慎重评估各规则分类的防护等级。当未启用的防护规则对应漏洞被利用时,无法通过日志或者告警感知,可能造成数据风险。

建议根据实际业务的交互模式和使用的中间件,为不同规则分类选择合适的运营策略,组合使用自动防护和手动防护选项。

若您发现规则拦截了您的正常业务,请根据需要配置防护例外规则进行临时处理,并及时评估并修复可能的业务组件漏洞。

建议同步配置Web 安全监控告警,监控命中托管规则的请求数据。当有大量请求命中托管规则时,及时评估请求日志,并调整防护等级。

配置步骤

1. 登录 边缘安全加速平台控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,若需为当前站点下特定域名配置差异化的防护策略,请进入域名级防护策略 Tab,单击相应域名进入域名级防护策略配置页,后续步骤一致。

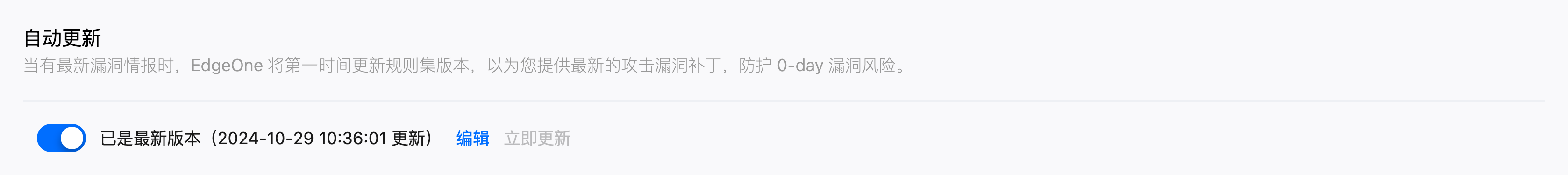

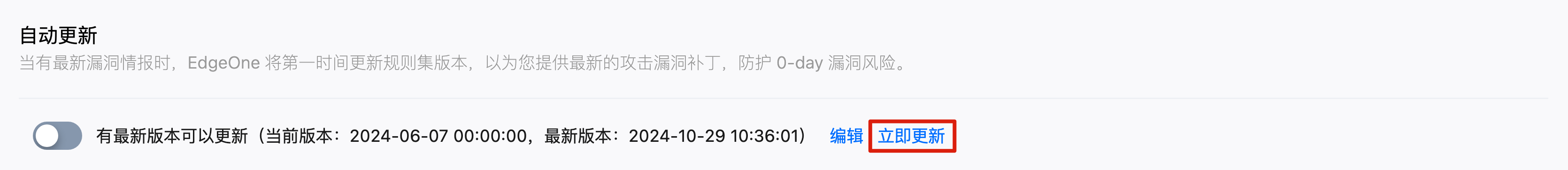

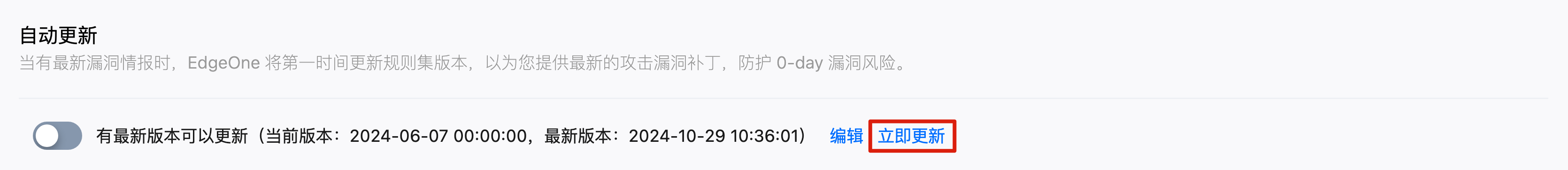

3. 在托管规则 > 自动更新卡片中,点击选项开关,在弹窗中选择为自动更新至最新版本,确认策略行为后,点击保存。

4. 在托管规则 > 规则集卡片中,搜索 SQL 注入攻击防护,修改防护模式为 自动防护-严格,自动更新规则即可针对 SQL 注入攻击防护类型规则生效。

场景二:辅助运营漏洞防护策略

站点对 SQL 注入攻击的 0-Day 漏洞有严格的防护要求。但为了避免误拦截,不会直接将新的漏洞规则启用为拦截。新规则上线时,要求默认采用观察模式,在安全运营团队确认后,才会将新规则调整为拦截。本示例中的方案适用于对漏洞防护要求较高,并能够运营安全策略,及时评估漏洞风险的业务场景。建议您可以参考本示例来辅助运营您的安全策略:

当有新版本时,自动更新规则列表。

不自动启用新规则为拦截模式,新规则默认使用观察处置方式,仅记录日志,由您自行管理规则的启用范围和启用时机,手动将规则调整为拦截。

示例中方案具有以下特点:

对于超高危 0-day 漏洞,托管规则不会自动进行拦截,需要手动启用规则后才能提供防护。

需要您日常对托管规则配置进行运营维护,您需要能够判断特定安全漏洞是否对站点的后台架构适用。

您可以自由选择需要监控和记录请求日志的规则范围。可通过观察模式,对不需要拦截的漏洞保持关注。

注意:

建议根据实际业务的交互模式和使用的中间件,为不同规则分类选择合适的运营策略,组合使用自动防护和手动防护选项。

若您发现规则拦截了您的正常业务,请根据需要配置防护例外规则进行临时处理,并及时评估并修复可能的业务组件漏洞。

建议同步配置Web 安全监控告警,监控命中托管规则的请求数据。当有大量请求命中托管规则时,及时评估托管规则策略并调优配置。

配置步骤

1. 登录 边缘安全加速平台控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,若需为当前站点下特定域名配置差异化的防护策略,请进入域名级防护策略 Tab,单击相应域名进入域名级防护策略配置页,后续步骤一致。

3. 在托管规则 > 自动更新卡片中,点击 选项开关,在弹窗中选择为自动更新至最新版本,确认策略行为后,点击保存。

4. 在托管规则 > 规则集卡片中,搜索 SQL 注入攻击防护,修改防护模式为 手动防护。

场景三:手动运营漏洞防护策略

站点完全不使用托管规则,仅需在少数场景临时开启防护。本示例中的方案不会自动更新规则列表。当有新的规则发布时,将通过消息中心提示您,您可以按需升级至最新版本。

示例中方案具有以下特点:

对于高风险 0-day 漏洞,托管规则不会自动进行拦截。

需要您日常对托管规则配置进行运营维护,您需要能够判断特定安全漏洞是否对站点的后台架构适用。

您可以自由选择需要监控和记录请求日志的规则范围。

注意:

手动更新策略过程中将同时启用较多策略。为了减少误拦截风险,请根据需要将规则配置为观察模式,或启用托管规则-评估模式。

若您发现规则拦截了您的正常业务,请根据需要配置防护例外规则进行临时处理,并及时评估并修复可能的业务组件漏洞。

建议同步配置Web 安全监控告警,监控命中托管规则的请求数据。当有大量请求命中托管规则时,及时评估托管规则策略并调优配置。

配置步骤

1. 登录 边缘安全加速平台控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,若需为当前站点下特定域名配置差异化的防护策略,请进入域名级防护策略 Tab,单击相应域名进入域名级防护策略配置页,后续步骤一致。

3. 在托管规则 > 自动更新卡片中,关闭选项开关,在弹窗中选择为仅提示,不自动更新,确认策略行为后,点击保存。

4. 如在出现规则更新后需更新规则列表,可在托管规则 > 自动更新卡片中,点击 立即更新。在弹窗中确认后,将立刻更新当前策略的托管规则列表。

使用深度分析自动识别未知漏洞

深度分析采用先进的语义分析技术,深入理解 SQ L和 XSS 语句的意图。不仅能有效应对已知攻击手法,还具备对未知攻击的防护能力。这种方法超越了传统基于模式匹配的检测方式,提高了对复杂和新型攻击的识别准确性。借助深度分析,您将获得更高级别的安全防护,降低误报和漏报风险,确保网站免受恶意攻击和数据泄露的威胁。

说明:

深度分析功能仅标准版和企业版套餐支持。

启用深度分析

1. 登录 边缘安全加速平台 EO 控制台,在左侧菜单栏中,单击站点列表,在站点列表内单击需配置的站点,进入站点详情页面。

2. 单击安全防护 > Web 防护。默认为站点级防护策略,若需为当前站点下特定域名配置差异化的防护策略,请进入域名级防护策略 Tab,单击相应域名进入域名级防护策略配置页,后续步骤一致。

3. 在托管规则-深度分析卡片中,单击编辑。

4. 选择防护模式为启用,单击保存,即可启用深度分析。

观察(默认):只对识别的恶意请求进行日志记录,不拦截。

启用:对识别的恶意请求进行拦截。

关闭:关闭深度分析。

相关参考

评估模式

说明:

评估模式默认开启。如需按拦截方式处置请求,请关闭评估模式。

评估模式开启时,所有配置为拦截的托管规则策略也仅记录日志,不会实际处置请求。该模式可帮助您全面评估当前漏洞策略配置,避免因为正常业务请求包含漏洞特征而被误拦截。

对于新接入业务,建议您保持评估模式并观察 48 小时(请根据实际情况评估时间长度调整),覆盖完整客户端访问场景。当发现有正常业务请求持续匹配特定规则时,将该规则调整为观察。

防护等级说明

托管规则为不同攻击和漏洞类型提供多重防护等级,包括宽松、正常、严格和超严格。选择某一防护等级时,将启用对应等级及其以下等级的规则。例如,选择严格防护等级将启用宽松、正常和严格等级的规则,实现分层保护。建议根据业务场景启用对应防护等级:

宽松:满足最基础防护需要,并尽量避免误报。建议所有对外 HTTP 服务至少启用该等级全部规则。

正常(推荐):防护较为全面,适用大多数场景。建议涉及客户数据的服务启用该等级。该等级规则可能会在特定场景产生误报,可通过观察模式调试优化。

严格:全力防护,适用较严格的防护场景,确保无攻击绕过。建议涉及金融数据(如:网上银行)的服务使用该等级。该防护等级下,规则可能产生一定误报,建议结合观察模式和自定义规则调试优化。

超严格:适用于严格控制环境下的访问场景。该等级规则可能造成较多误报,请根据具体防护需要开启,并结合防护例外规则、观察和自定义规则调试部署。

如需更精细的控制,您还可以使用自定义防护等级,按业务特定需要,自定义不同规则的处置方式。

是

是

否

否

本页内容是否解决了您的问题?