- 初心者ガイド

- お知らせ・リリースノート

- 製品の動向

- パブリックイメージのリリースノート

- お知らせ

- CentOS 7用の一部のイメージ Pip パッケージ管理ツールの更新のお知らせ

- CentOS 8サポート終了についてのお知らせ

- SUSE商用版イメージのサポート終了のお知らせ

- 複数のアベイラビリティーゾーンのCVM価格改定(値下げ)のお知らせ

- OrcaTermプロキシIPアドレスの更新についてのお知らせ

- シリコンバレー地域の標準型S3 CVMの価格調整

- Tencent Cloudの Linux イメージ長期脆弱性のリカバリポリシーのお知らせ

- Ubuntu10.04イメージのオフラインおよび既存リポジトリ設定に関するお知らせ

- Ubuntu14.04 が Tomcat を起動できないのソリューションについてのお知らせ

- Windows のCVMが Virtio ENIドライバーをアップグレードすることについてのお知らせ

- セキュリティグループの53ポートの設定に関するお知らせ

- Windows Server 2003 システムイメージをサポートしないことについてのお知らせ

- Windows Server 2008 R2 Enterprise Edition SP1 64ビットシステムイメージのサポート終了のお知らせ

- 製品紹介

- 購入ガイド

- クイックスタート

- 操作ガイド

- 操作ガイド一覧

- ご利用制限一覧

- 便利な機能

- インスタンス

- インスタンスを作成

- インスタンス起動テンプレートの管理

- 一括連続命名または指定文字列パターン命名

- Linuxインスタンスにログインする

- Windowsインスタンスにログインする

- 設定を調整する

- 情報の確認

- インスタンスの名前変更

- インスタンスのパスワードのリセット方法

- インスタンス IP アドレスを管理する

- セキュリティグループの変更

- 従量課金インスタンスの年額・月額課金への変換

- インスタンスの検索

- インスタンスリストのエクスポート

- インスタンスの起動

- インスタンスのシャットダウン

- インスタンスの再起動

- インスタンスの休止

- システムをリインストールする

- TATを使用してコマンドを実行し

- インスタンスの破棄/返却

- インスタンスの削除保護の有効化

- インスタンスを回収する又はインスタンスの復元

- スポットインスタンスの管理

- スポットインスタンスの回収状態を確認する

- 停止済み従量課金インスタンスの非課金化

- インスタンスロールの管理

- リザーブドインスタンス

- イメージ

- サービス移行

- メンテナンスタスク

- Cloud Block Storage

- ネットワーク

- セキュリティ

- タグ

- 監視とアラーム

- Cloud Access Managementの例

- プラクティスチュートリアル

- CVMに対する最高実践

- CVMタイプ選択のベストプラクティス

- ウェブサイトの構築方法

- 環境構築

- ウェブサイトの構築

- アプリケーションの構築

- ビジュアルインターフェイスを作成

- データバックアップ

- ローカルファイルをCVMにアップロードします

- ローカルファイルをCVMにコピーする方法

- WindowsシステムはMSTSCを介してWindows CVMにファイルをアップロードします

- MRDを介してMacOSからWindows CVMにファイルをアップロード

- LinuxシステムはRDPを介してWindows CVMにファイルをアップロードします

- WinSCPを介してWindowsからLinux CVMにファイルをアップロード

- LinuxまたはMacOSマシンでSCPを介してファイルをLinux CVMにアップロード

- LinuxシステムはFTP経由でファイルをCVMにアップロード

- Windows OSからFTPを利用して、CVMにファイルをアップロードする

- その他のCVM操作

- CVMのプライベートネットワークによるCOSへのアクセス

- Linux CVMでのデータリカバリ

- Windows CVMでのディスク容量の管理

- Linuxインスタンスのカーネルを手動で変更する

- Cloud Virtual MachineによるWindowsシステムのADドメインの構築

- ネットワーク性能のテスト

- 高スループットネットワークパフォーマンステスト

- LinuxでUSB/IPを使用してUSBデバイスを共有する

- Windowsインスタンス:CPUまたはメモリの使用率が高いため、CVMにログインできない

- CVMでAVX512を介して人工知能アプリケーションをアクセラレーションします

- Tencent SGXコンフィデンシャル・コンピューティング環境の構築

- M6pインスタンスによる永続メモリの構成

- Python 経由でクラウド API を呼び出してカスタムイメージを一括共有

- メンテナンスガイド

- トラブルシューティング

- インスタンス関連障害

- CVMインスタンスにログインできない原因や対処法

- Windowsインスタンス関連

- Windows のインスタンスにログインできない

- Windowsインスタンス:認証エラーが発生した

- CVMパスワードリセット失敗、またはパスワードが無効

- Windows インスタンス:リモートデスクトップサービスを使ったログオンを拒否

- Windowsインスタンス:ネットワークレベルの認証が必要

- Windowsインスタンス:Macリモートログイン異常

- Windowsインスタンス:CPUまたはメモリの使用率が高いためログインできない

- Windowsインスタンス:リモートデスクトップでリモートパソコンに接続できない

- Windowsインスタンス:お使いの資格情報は機能しませんでした

- Windows インスタンス:ポート問題が原因でリモートログインできない

- Linuxインスタンス関連

- Linuxインスタンス登録失敗

- LinuxインスタンスをSSHで登録できない

- Linuxインスタンス:CPUまたはメモリの使用率が高いためログインできない

- Linuxインスタンス:ポートの問題によるログインができない

- Linuxインスタンス:VNCログインエラー Module is unknown

- Linuxインスタンス:VNCログインエラー Account locked due to XXX failed logins

- Linuxインスタンス:VNCへのログインに正しいパスワードを入力しても応答がありません

- Linuxインスタンス:VNCまたはSSHログインエラー Permission denied

- Linuxインスタンス:/etc/fstabの設定エラーによるログイン不能

- Linuxインスタンス:sshd設定ファイル権限に関する問題

- Linuxインスタンス:/etc/profile コールが無限ループする場合

- サーバーが隔離されたためログインできない

- 帯域幅の利用率が高いためログインできない

- セキュリティグループの設定が原因でリモート接続できない

- LinuxインスタンスのVNC使用およびレスキューモードを使用したトラブルシューティング

- CVMの再起動またはシャットダウンは失敗しましたの原因と対処

- Network Namespaceを作成できない

- カーネルおよび IO 関連問題

- システムbinまたはlibソフトリンクの欠如

- CVMにウイルス侵入が疑われる場合

- ファイル作成のエラー no space left on device

- ネットワーク関連の故障

- インスタンス関連障害

- API リファレンス

- History

- Introduction

- API Category

- Region APIs

- Instance APIs

- RunInstances

- DescribeInstances

- DescribeInstanceFamilyConfigs

- DescribeInstancesOperationLimit

- InquiryPriceRunInstances

- InquiryPriceResetInstance

- InquiryPriceResetInstancesType

- StartInstances

- RebootInstances

- StopInstances

- ResizeInstanceDisks

- ResetInstancesPassword

- ModifyInstancesAttribute

- EnterRescueMode

- ExitRescueMode

- InquirePricePurchaseReservedInstancesOffering

- InquiryPriceResizeInstanceDisks

- TerminateInstances

- ModifyInstancesProject

- ResetInstancesType

- DescribeInstancesStatus

- DescribeReservedInstancesConfigInfos

- DescribeZoneInstanceConfigInfos

- PurchaseReservedInstancesOffering

- ResetInstance

- DescribeInstanceTypeConfigs

- DescribeInstanceVncUrl

- Cloud Hosting Cluster APIs

- Image APIs

- Instance Launch Template APIs

- Making API Requests

- Placement Group APIs

- Key APIs

- Security Group APIs

- Network APIs

- Data Types

- Error Codes

- よくある質問

- Related Agreement

- 用語表

- 初心者ガイド

- お知らせ・リリースノート

- 製品の動向

- パブリックイメージのリリースノート

- お知らせ

- CentOS 7用の一部のイメージ Pip パッケージ管理ツールの更新のお知らせ

- CentOS 8サポート終了についてのお知らせ

- SUSE商用版イメージのサポート終了のお知らせ

- 複数のアベイラビリティーゾーンのCVM価格改定(値下げ)のお知らせ

- OrcaTermプロキシIPアドレスの更新についてのお知らせ

- シリコンバレー地域の標準型S3 CVMの価格調整

- Tencent Cloudの Linux イメージ長期脆弱性のリカバリポリシーのお知らせ

- Ubuntu10.04イメージのオフラインおよび既存リポジトリ設定に関するお知らせ

- Ubuntu14.04 が Tomcat を起動できないのソリューションについてのお知らせ

- Windows のCVMが Virtio ENIドライバーをアップグレードすることについてのお知らせ

- セキュリティグループの53ポートの設定に関するお知らせ

- Windows Server 2003 システムイメージをサポートしないことについてのお知らせ

- Windows Server 2008 R2 Enterprise Edition SP1 64ビットシステムイメージのサポート終了のお知らせ

- 製品紹介

- 購入ガイド

- クイックスタート

- 操作ガイド

- 操作ガイド一覧

- ご利用制限一覧

- 便利な機能

- インスタンス

- インスタンスを作成

- インスタンス起動テンプレートの管理

- 一括連続命名または指定文字列パターン命名

- Linuxインスタンスにログインする

- Windowsインスタンスにログインする

- 設定を調整する

- 情報の確認

- インスタンスの名前変更

- インスタンスのパスワードのリセット方法

- インスタンス IP アドレスを管理する

- セキュリティグループの変更

- 従量課金インスタンスの年額・月額課金への変換

- インスタンスの検索

- インスタンスリストのエクスポート

- インスタンスの起動

- インスタンスのシャットダウン

- インスタンスの再起動

- インスタンスの休止

- システムをリインストールする

- TATを使用してコマンドを実行し

- インスタンスの破棄/返却

- インスタンスの削除保護の有効化

- インスタンスを回収する又はインスタンスの復元

- スポットインスタンスの管理

- スポットインスタンスの回収状態を確認する

- 停止済み従量課金インスタンスの非課金化

- インスタンスロールの管理

- リザーブドインスタンス

- イメージ

- サービス移行

- メンテナンスタスク

- Cloud Block Storage

- ネットワーク

- セキュリティ

- タグ

- 監視とアラーム

- Cloud Access Managementの例

- プラクティスチュートリアル

- CVMに対する最高実践

- CVMタイプ選択のベストプラクティス

- ウェブサイトの構築方法

- 環境構築

- ウェブサイトの構築

- アプリケーションの構築

- ビジュアルインターフェイスを作成

- データバックアップ

- ローカルファイルをCVMにアップロードします

- ローカルファイルをCVMにコピーする方法

- WindowsシステムはMSTSCを介してWindows CVMにファイルをアップロードします

- MRDを介してMacOSからWindows CVMにファイルをアップロード

- LinuxシステムはRDPを介してWindows CVMにファイルをアップロードします

- WinSCPを介してWindowsからLinux CVMにファイルをアップロード

- LinuxまたはMacOSマシンでSCPを介してファイルをLinux CVMにアップロード

- LinuxシステムはFTP経由でファイルをCVMにアップロード

- Windows OSからFTPを利用して、CVMにファイルをアップロードする

- その他のCVM操作

- CVMのプライベートネットワークによるCOSへのアクセス

- Linux CVMでのデータリカバリ

- Windows CVMでのディスク容量の管理

- Linuxインスタンスのカーネルを手動で変更する

- Cloud Virtual MachineによるWindowsシステムのADドメインの構築

- ネットワーク性能のテスト

- 高スループットネットワークパフォーマンステスト

- LinuxでUSB/IPを使用してUSBデバイスを共有する

- Windowsインスタンス:CPUまたはメモリの使用率が高いため、CVMにログインできない

- CVMでAVX512を介して人工知能アプリケーションをアクセラレーションします

- Tencent SGXコンフィデンシャル・コンピューティング環境の構築

- M6pインスタンスによる永続メモリの構成

- Python 経由でクラウド API を呼び出してカスタムイメージを一括共有

- メンテナンスガイド

- トラブルシューティング

- インスタンス関連障害

- CVMインスタンスにログインできない原因や対処法

- Windowsインスタンス関連

- Windows のインスタンスにログインできない

- Windowsインスタンス:認証エラーが発生した

- CVMパスワードリセット失敗、またはパスワードが無効

- Windows インスタンス:リモートデスクトップサービスを使ったログオンを拒否

- Windowsインスタンス:ネットワークレベルの認証が必要

- Windowsインスタンス:Macリモートログイン異常

- Windowsインスタンス:CPUまたはメモリの使用率が高いためログインできない

- Windowsインスタンス:リモートデスクトップでリモートパソコンに接続できない

- Windowsインスタンス:お使いの資格情報は機能しませんでした

- Windows インスタンス:ポート問題が原因でリモートログインできない

- Linuxインスタンス関連

- Linuxインスタンス登録失敗

- LinuxインスタンスをSSHで登録できない

- Linuxインスタンス:CPUまたはメモリの使用率が高いためログインできない

- Linuxインスタンス:ポートの問題によるログインができない

- Linuxインスタンス:VNCログインエラー Module is unknown

- Linuxインスタンス:VNCログインエラー Account locked due to XXX failed logins

- Linuxインスタンス:VNCへのログインに正しいパスワードを入力しても応答がありません

- Linuxインスタンス:VNCまたはSSHログインエラー Permission denied

- Linuxインスタンス:/etc/fstabの設定エラーによるログイン不能

- Linuxインスタンス:sshd設定ファイル権限に関する問題

- Linuxインスタンス:/etc/profile コールが無限ループする場合

- サーバーが隔離されたためログインできない

- 帯域幅の利用率が高いためログインできない

- セキュリティグループの設定が原因でリモート接続できない

- LinuxインスタンスのVNC使用およびレスキューモードを使用したトラブルシューティング

- CVMの再起動またはシャットダウンは失敗しましたの原因と対処

- Network Namespaceを作成できない

- カーネルおよび IO 関連問題

- システムbinまたはlibソフトリンクの欠如

- CVMにウイルス侵入が疑われる場合

- ファイル作成のエラー no space left on device

- ネットワーク関連の故障

- インスタンス関連障害

- API リファレンス

- History

- Introduction

- API Category

- Region APIs

- Instance APIs

- RunInstances

- DescribeInstances

- DescribeInstanceFamilyConfigs

- DescribeInstancesOperationLimit

- InquiryPriceRunInstances

- InquiryPriceResetInstance

- InquiryPriceResetInstancesType

- StartInstances

- RebootInstances

- StopInstances

- ResizeInstanceDisks

- ResetInstancesPassword

- ModifyInstancesAttribute

- EnterRescueMode

- ExitRescueMode

- InquirePricePurchaseReservedInstancesOffering

- InquiryPriceResizeInstanceDisks

- TerminateInstances

- ModifyInstancesProject

- ResetInstancesType

- DescribeInstancesStatus

- DescribeReservedInstancesConfigInfos

- DescribeZoneInstanceConfigInfos

- PurchaseReservedInstancesOffering

- ResetInstance

- DescribeInstanceTypeConfigs

- DescribeInstanceVncUrl

- Cloud Hosting Cluster APIs

- Image APIs

- Instance Launch Template APIs

- Making API Requests

- Placement Group APIs

- Key APIs

- Security Group APIs

- Network APIs

- Data Types

- Error Codes

- よくある質問

- Related Agreement

- 用語表

ユースケース

CVMのデフォルトポートは、悪意のあるソフトウェアによるスキャンや攻撃の影響を受けやすくなっています。ポート攻撃が原因でCVMにリモート接続できなくなることを防ぐために、CVMのデフォルトのリモートポートを一般的でないポートに変更して、CVMのセキュリティを確保することができます。

ポートの変更を有効にするには、サービスポートの変更が、セキュリティグループルールとCVMで変更を同期する必要があります。次の操作では、CVMのデフォルトのリモートポートを変更する方法について説明します。CVMのOSの種類に応じて、対応する変更方法を選択してください。

-[Windows CVMのデフォルトのリモートポートを変更する](#ModifyWindows CVMPort)

-[Linux CVMのデフォルトのリモートポートを変更する](#ModifyLinux CVMPort)

操作手順

Windows CVMのデフォルトのリモートポートを変更する

説明:

以下の操作は、Windows Server 2012 OSを例として説明し、操作手順は、OSと言語によって若干異なる場合があります。

1. VNCを使用してWindowsインスタンスにログイン します。

2. OSの画面で、

3. 「Windows PowerShell」画面で、regeditを入力して、Enterキーを押して、「レジストリエディタ」を開きます。

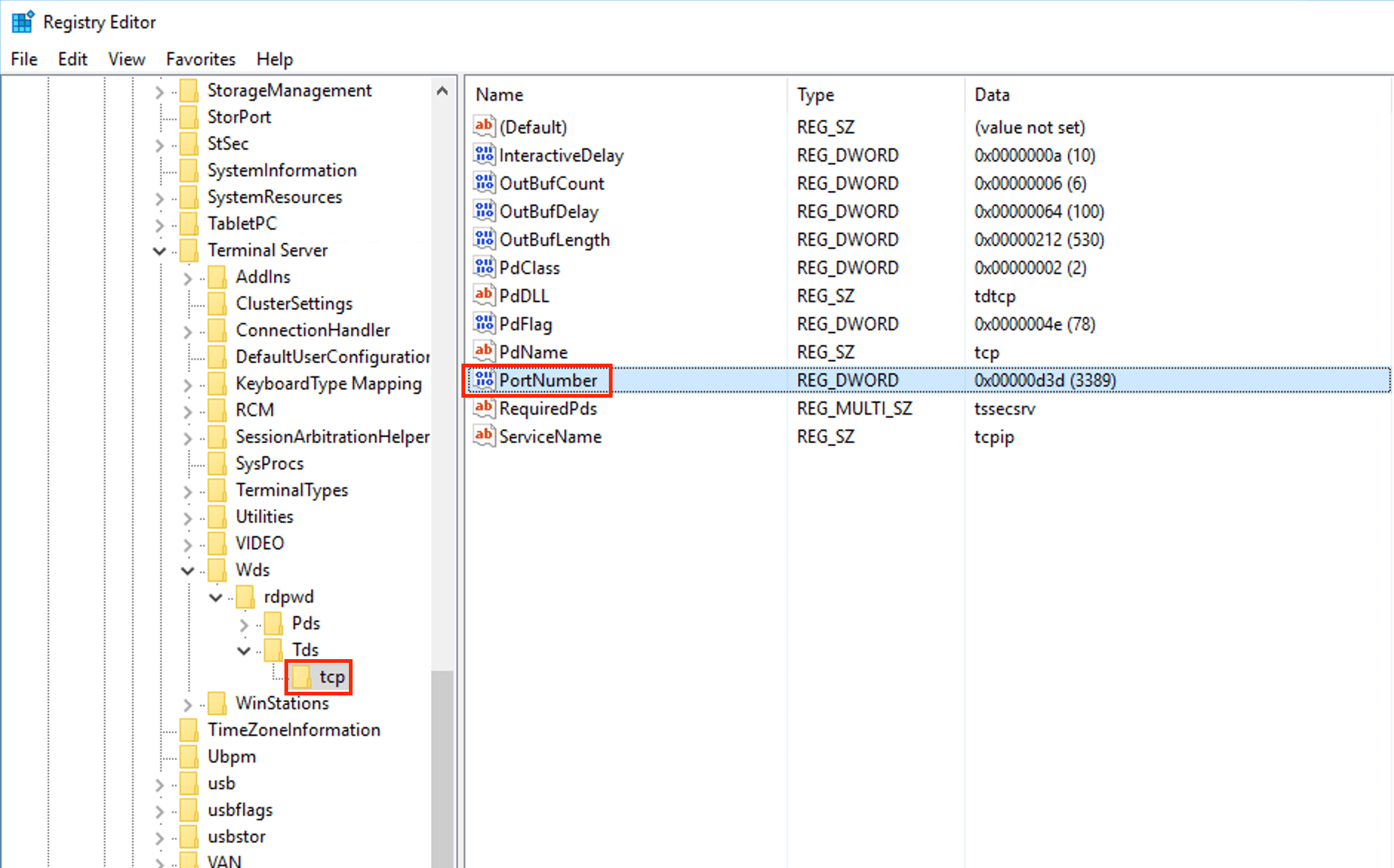

4. 左側のレジストリナビゲーションで、【HKEY_LOCAL_MACHINE】>【SYSTEM】>【CurrentControlSet】>【Control】>【Terminal Server】>【Wds】>【rdpwd】>【Tds】>【tcp】ディレクトリの順で展開します。

5.

【tcp】中のPortNumberを見つけて

、以下に示すように、PortNumberデータ(すなわち3389のポート番号)を0~65535間の未使用ポートに変更します。

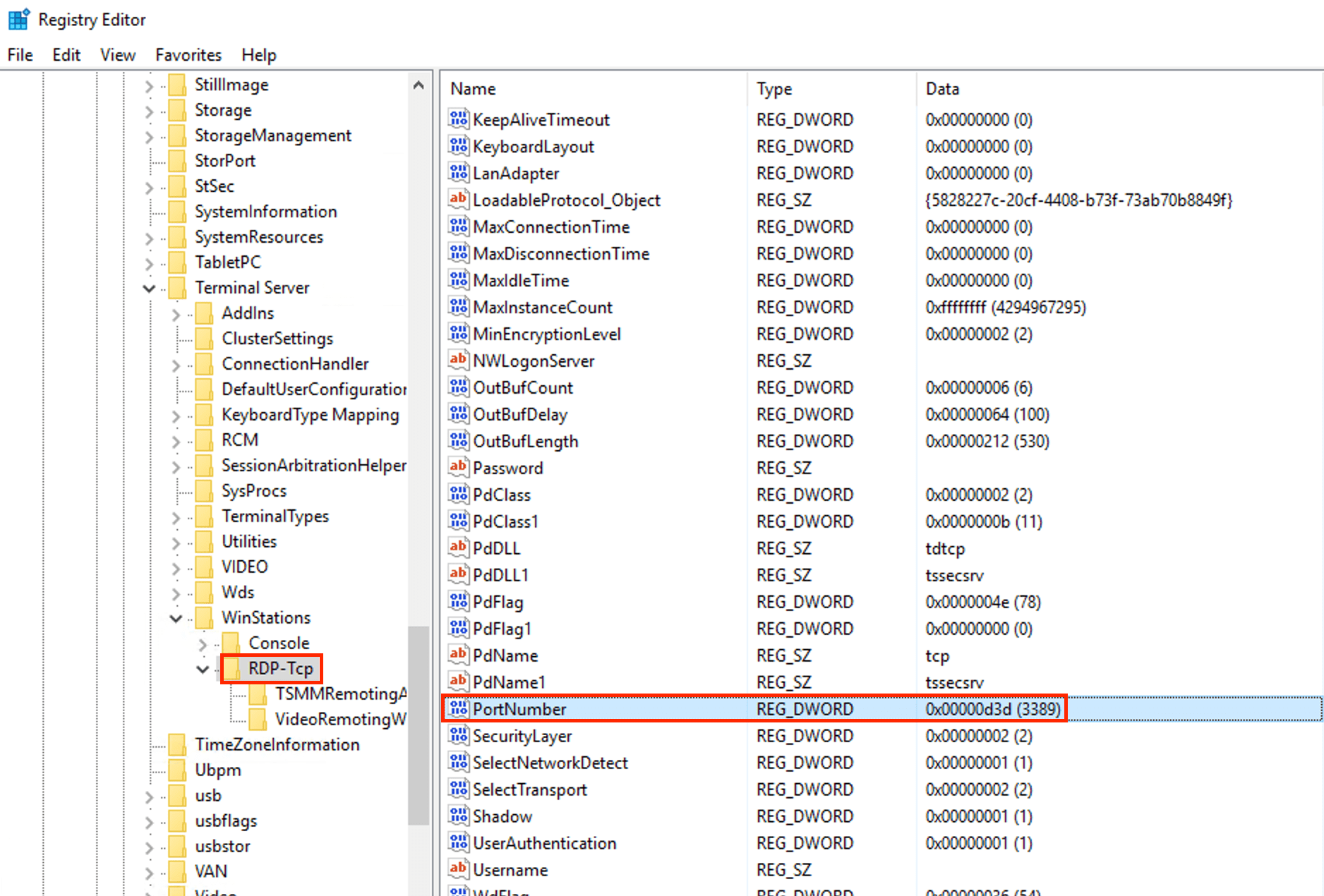

6. 左側のレジストリナビゲーションで、【HKEY_LOCAL_MACHINE】>【SYSTEM】>【CurrentControlSet】>【Control】>【Terminal Server】>【WinStations】>【RDP-Tcp】ディレクトリの順で展開します。

7. 【RDP-Tcp】中のPortNumberを見つけ、【RDP-Tcp】中のPortNumberデータ(ポート番号)を【tcp】中のPortNumberデータ(ポート番号)と同じポート番号に変更します。

8. (オプション)CVMでファイアウォールが有効になっている場合は、新しいポートをファイアウォールに追加して、接続を許可するように設定する必要があります。

8.1 「Windows PowerShell」ウィンドウで、wf.mscを入力して、Enterキーを押して、「セキュリティが強化されたWindowsファイアウォール」ウィンドウを開きます。

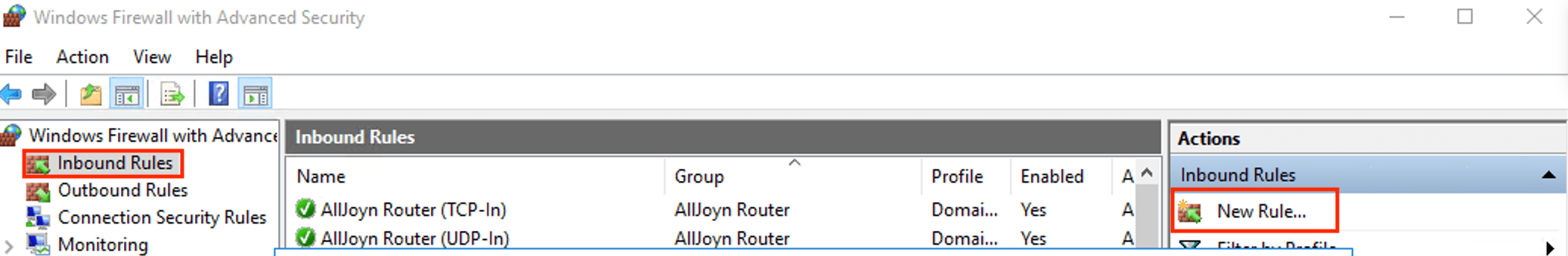

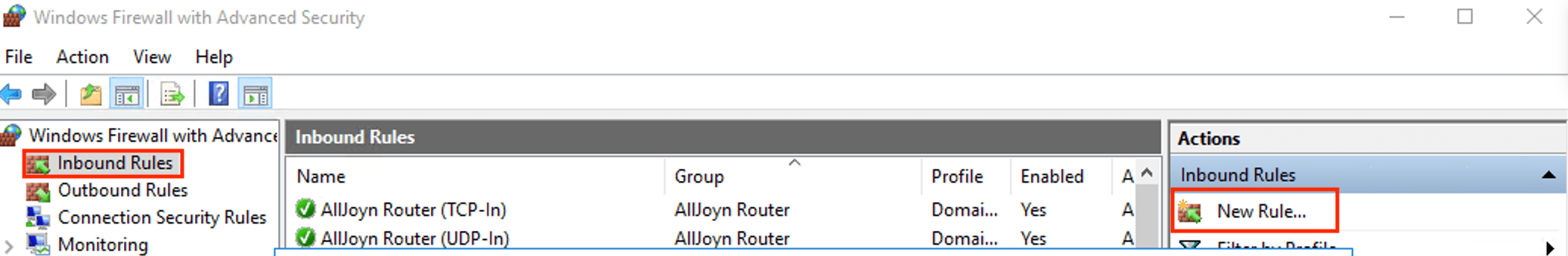

8.2 「セキュリティが強化されたWindowsファイアウォール」ウィンドウで、以下に示すように、インバウンドルールを選択し、新規ルールをクリックします。

8.3 「新規のインバウンドルールウィザード」ウィンドウで、ポート をオンにして 次へ をクリックします。

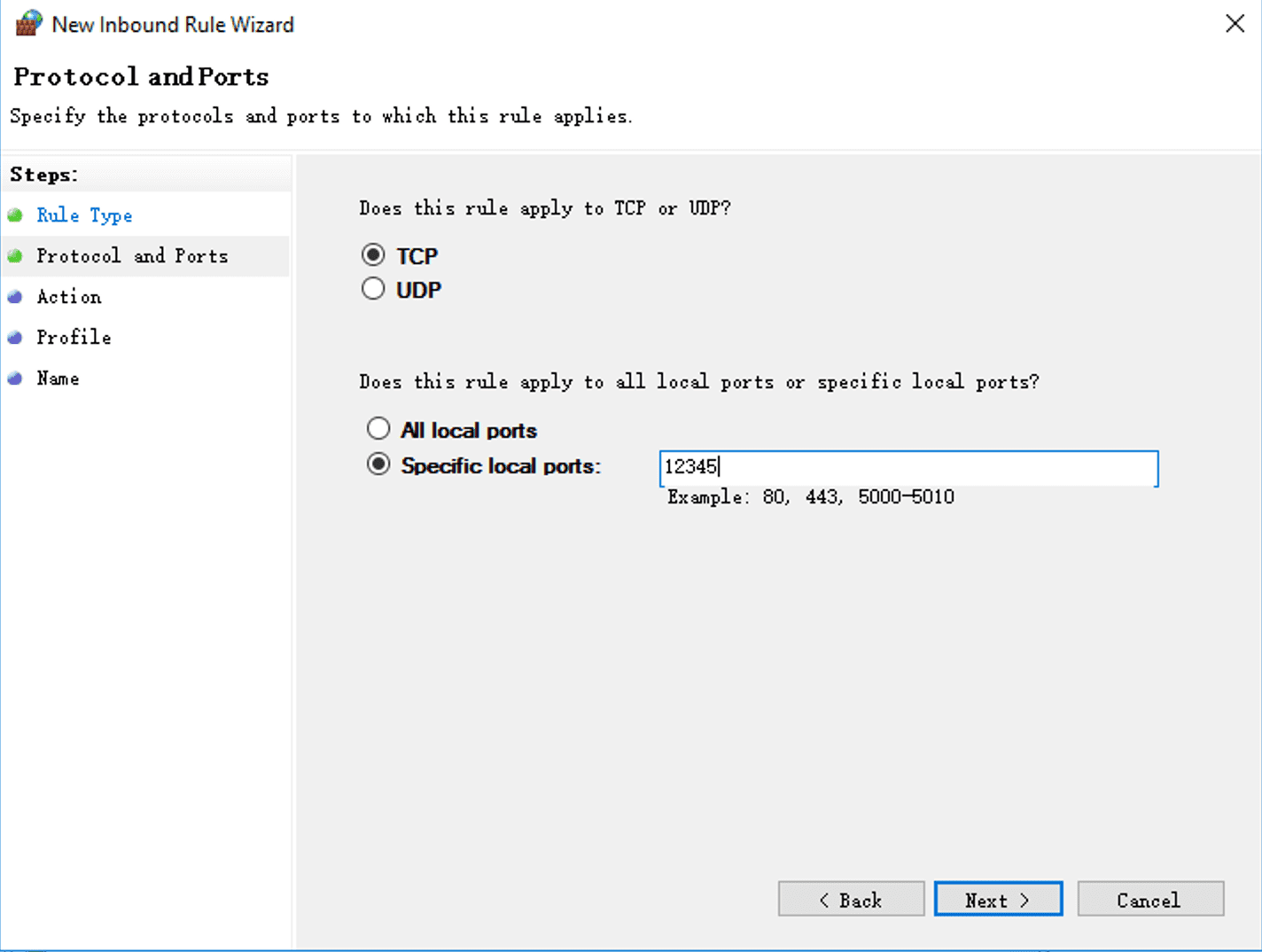

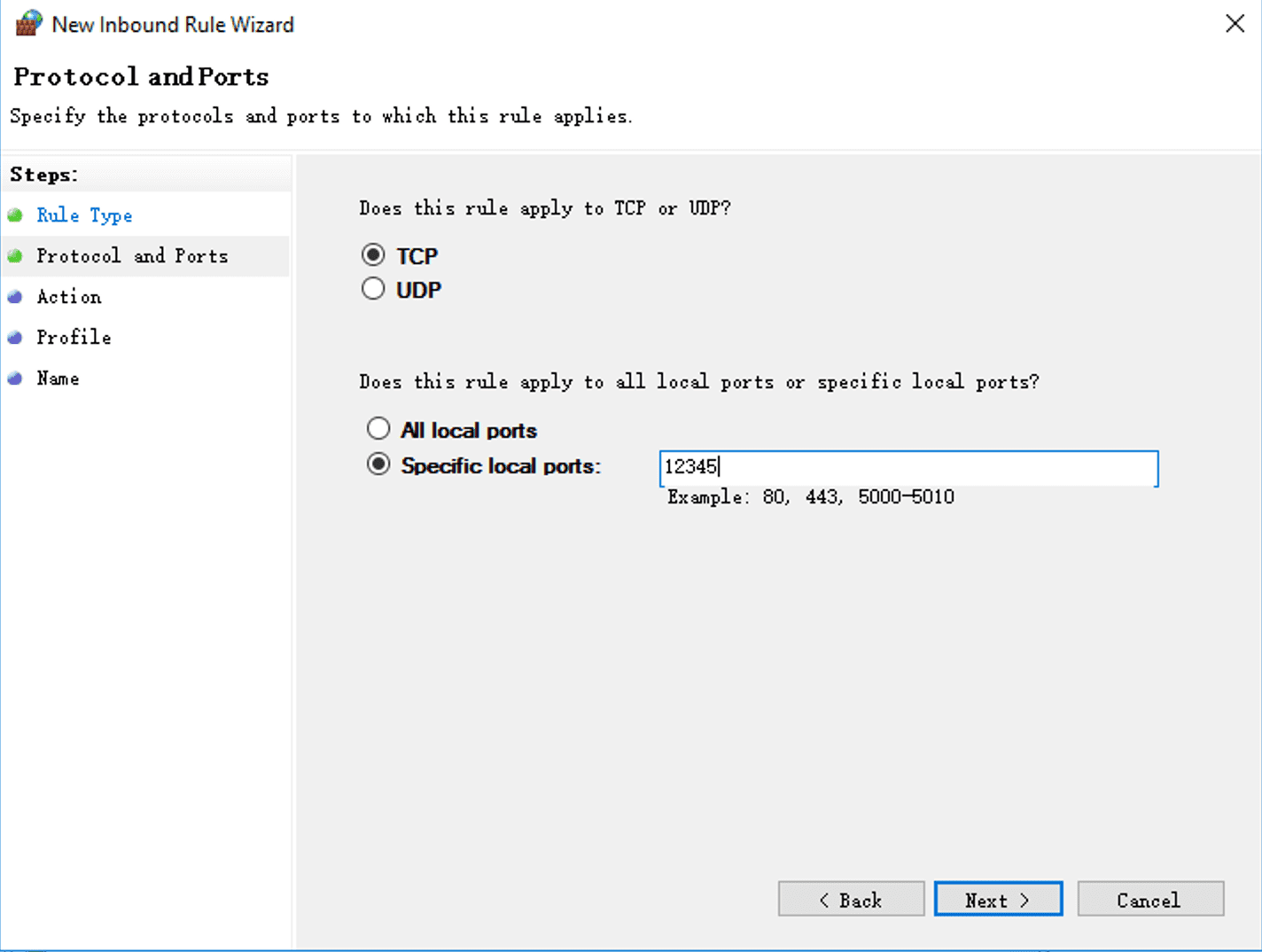

8.4 「新規のインバウンドルールウィザード」ウィンドウの「プロトコルとポート」ステップで、以下に示すように、【TCP】を選択して、特定のローカルポートに ステップ5 で設定されたポート番号を入力して、次へをクリックします。

8.5 「新規のインバウンドルールウィザード」ウィンドウの「操作」ステップで、接続を許可するを選択し、次へをクリックします。

8.6 「新規のインバウンドルールウィザード」ウィンドウの「設定ファイル」ステップで、デフォルト設定のままにして、次へをクリックします。

8.7 「新規のインバウンドルールウィザード」ウィンドウの「名前」ステップで、ルール名を入力し、完了をクリックします。

9. 「Windows PowerShel」ウィンドウで diskmgmt.msc を入力し、 Enter キーを押して「サービス」ウィンドウを開きます。

10. 「サービス」ウィンドウで、【Remote Desktop Services】を右クリックし、再起動を選択して、リモートログインサービスを再起動します。

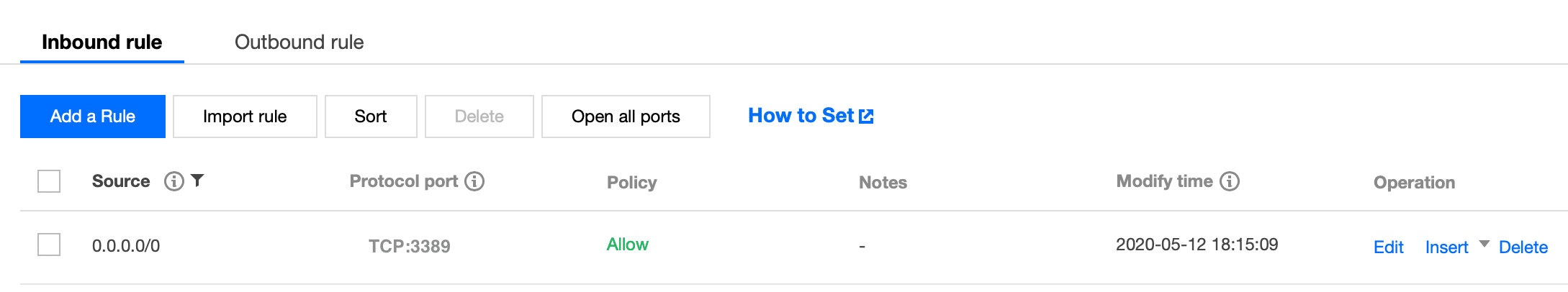

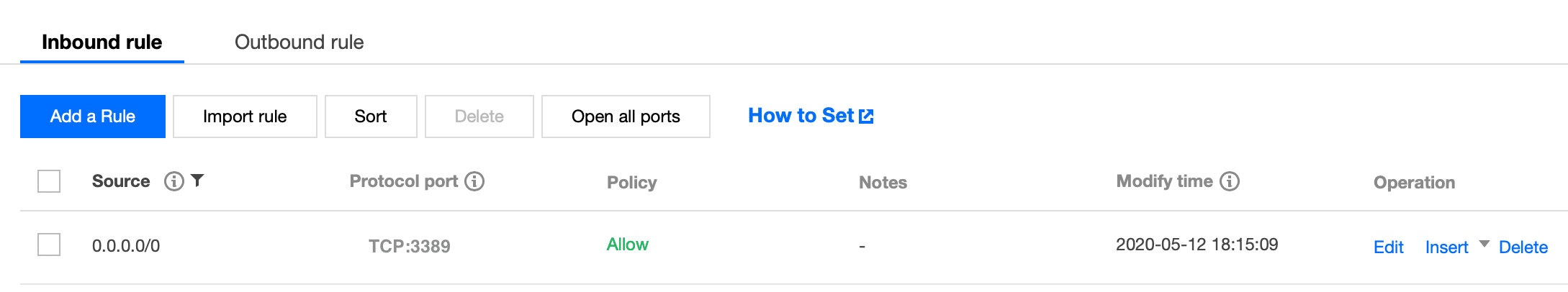

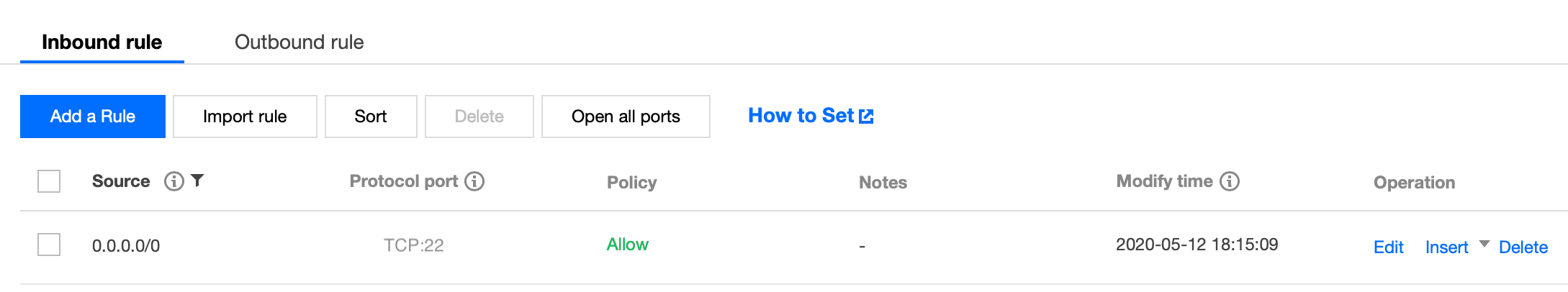

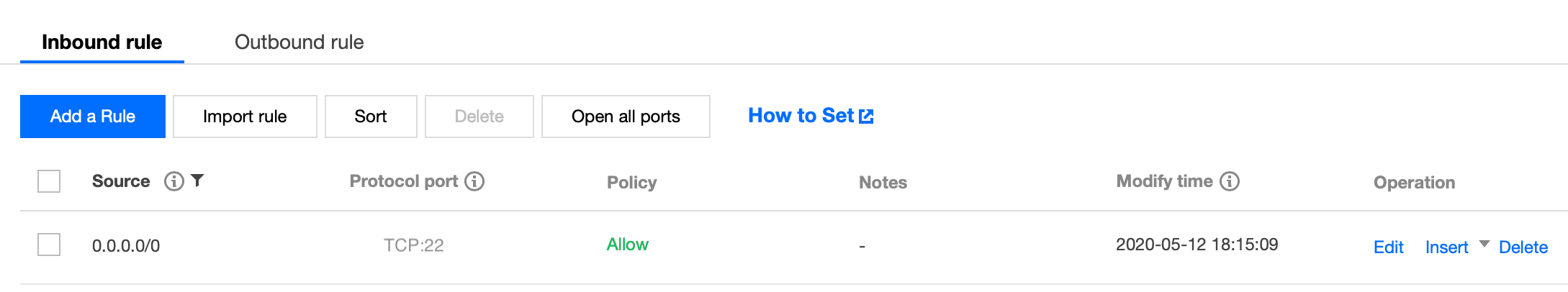

11. セキュリティグループルールの変更 を参照し、プロトコルポートが「TCP:3389」のセキュリティグループルールを ステップ5 で設定されたポート番号に変更します。

Linux CVMのデフォルトのリモートポートを変更する

説明:

Linux CVMのデフォルトのリモートポートを変更する前に、SSHポート番号を追加して、新しいポートがCVMに正常に接続されているかどうかをテストしてから、デフォルトポート22をを削除することをお勧めします。これにより、新しいポートがCVMに接続できない場合は、デフォルトポート22を使用してCVMに接続できます。

以下の操作は、CentOS 7.3 OSを例として説明し、操作手順は、OSと言語によって若干異なる場合があります。

1. VNCを使用してLinuxインスタンスにログイン します。

2. 次のコマンドを実行して、設定ファイルを変更します。

vim /etc/ssh/sshd_config

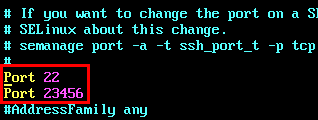

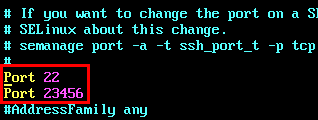

3.

iを押して編集モードに切り替え

、新しいポートを追加し、以下に示すように、#Port 22の下にPort new port numberを追加して、Port 22のコメントを削除します(つまり、その前の#を削除します)。

例:Port 23456を追加します。

4. Escキーを押して、:wqを入力し、内容を保存して戻ります。

5. 以下のコマンドを実行して、変更後の構成を有効にします。

systemctl restart sshd.service

6. (オプション)ファイアウォールを設定します。

CentOS 7より前のバージョンを使用するLinux CVMでは、デフォルトでiptablesサービスをファイアウォールとします。CVMにiptablesルールが設定されている場合、次の操作を実行してファイアウォールを設定する必要があります。

6.1.1 次のコマンドを実行して、ファイアウォールを設定します。

iptables -A INPUT -p tcp --dport 新しいポート番号 -j ACCEPT

たとえば、新しいポート番号が23456の場合、次のコマンドを実行します。

iptables -A INPUT -p tcp --dport 23456 -j ACCEPT

6.1.2 次のコマンドを実行して、ファイアウォールを再起動します。

service iptables restart

CentOS 7以降のバージョンを使用するLinux CVMでは、デフォルトでFirewalldサービスをファイアウォールとします。CVMでfirewalld.serviceが有効になっている場合は、次の操作を実行してファイアウォールを設定する必要があります。

以下のコマンドを実行して、[ステップ3](#Linux_step03)で新しく追加されたポート番号を開放します。

firewall-cmd --add-port=新しいポート番号/tcp --permanent

たとえば、新しく追加されたポート番号が23456の場合、次のコマンドを実行します。

firewall-cmd --add-port=23456/tcp --permanent

返される結果が

successの場合、ポートは正常に構成されています。7. [セキュリティグループルールの変更](https://www.tencentcloud.com/document/product/213/34825)を参照し、プロトコルポートが「TCP:22」のセキュリティグループルールを[ステップ3](#Linux_step03)で新しく追加されたポート番号に変更します。

検証操作

Windows CVMの検証

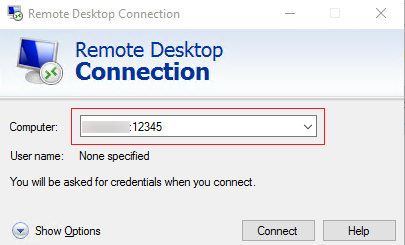

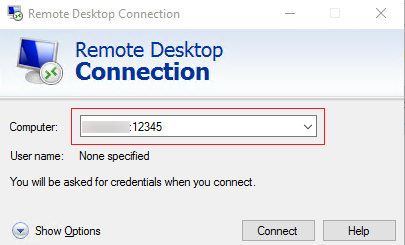

1. ローカルコンピュータがWindows OSの場合を例として、リモートデスクトップ接続ダイアログボックスを開きます。

2. 次の図に示すように、コンピュータの後に

Windows サーバーのパブリックIP:変更後のポート番号を入力して、【接続】をクリックします。

3. 画面の指示に従って、インスタンスの管理者アカウントとパスワードを入力し、【OK】をクリックします。

Windows CVMのOSインターフェイスが表示された場合は、接続が確立されています。

説明:

RDPファイルを使用してWindows CVMにログインする場合は、以下に示すように、先にRDPファイルの

full address:sパラメータを変更してください。Linux CVMの検証

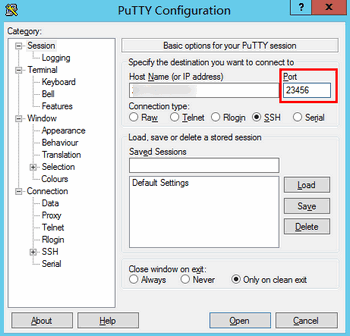

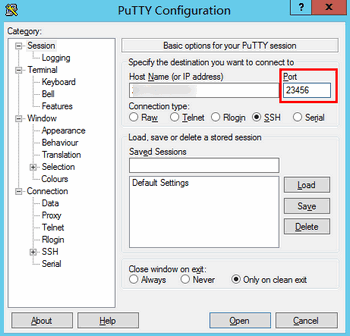

1. リモートログインソフトウェア「PuTTY」を例として、PuTTYクライアントを開きます。

2. PuTTY Configurationウィンドウで、以下に示すように、Linux CVMのパブリックIPを入力し、【Port】を新しいポート番号に設定して、【Open】をクリックします。

3. 画面の指示に従って、Linux CVMのユーザー名とパスワードを入力し、Enterキーを押します。

次の画面に進むと、接続が確立されています。

4. 新しいポートを使用してLinux CVMに正常に接続した後、以下のコマンドを実行して、デフォルトのポート22をコメントアウトします。

vim /etc/ssh/sshd_config

5. iを押して編集モードに切り替え、

Port 22の前に#を入力して、当該ポートをコメントアウトします。6. Escキーを押して、:wqを入力し、内容を保存して戻ります。

7. 以下のコマンドを実行して、変更後の構成を有効にします。次回ログインする際、新しいポートを使用してリモートでLinux CVMにログインしてください。

systemctl restart sshd.service

はい

はい

いいえ

いいえ

この記事はお役に立ちましたか?